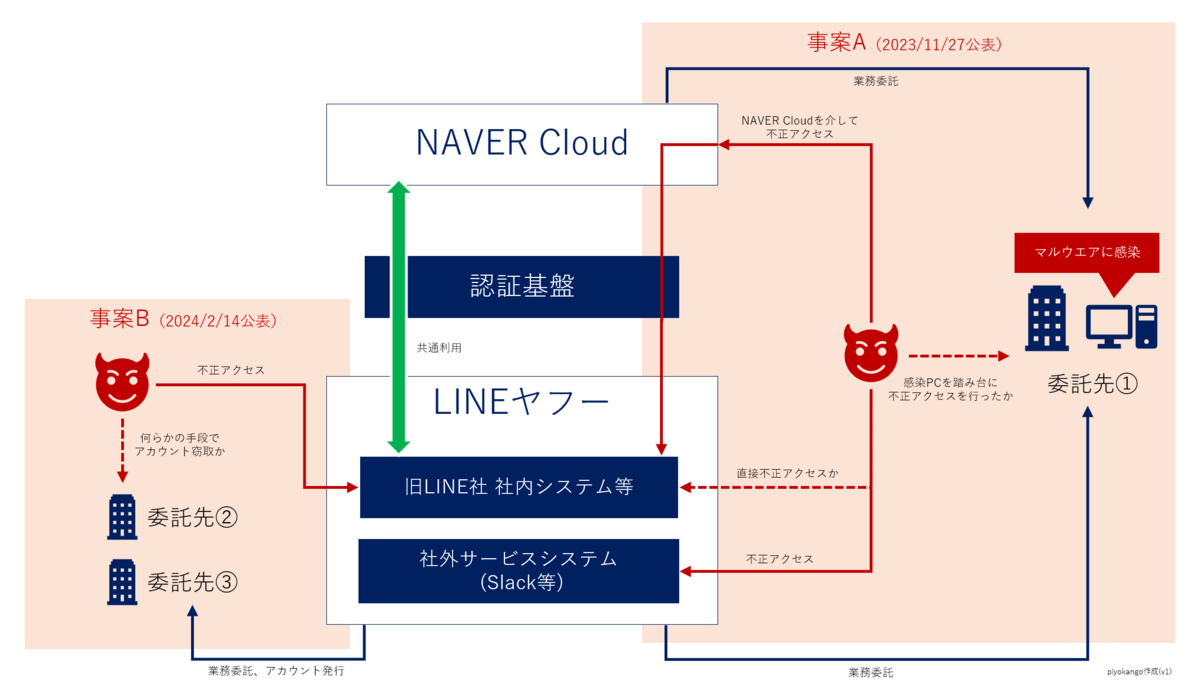

2023年11月27日、LINEヤフーは同社のシステムが不正アクセスを受け外部にユーザー情報などが流出したと公表しました。その後も調査が継続して進められたところ、2024年2月14日には最終の調査報告として社外のサービス(ファイル共有やSlackなど)に対しても影響が認められたと公表しました。さらに今回の調査を通じて別の委託先2社を通じた不正アクセス事案も確認されたと同日に公表しました。ここでは関連する情報をまとめます。

社内外システムへ不正アクセス

- LINEヤフーが主体として管理運用するシステム(社内システム)と社内コミュニケーションに利用していた社外サービスシステムに影響が及んでいた。11/27公表を事案A、2/14公表を事案Bとして、具体名称が上がっているシステムは以下の通り。*1 旧ヤフー社側とはシステム基盤が異なることから、ヤフー側の情報への影響はない。また公表時点では流出可能性のある情報を悪用した二次被害の報告は受けていないとしている。

| 対象事案 | 公表日 | 影響を受けたシステム等 | 流出可能性のある情報等 |

|---|---|---|---|

| 事案A (委託先マルウエア感染) |

2023年11月27日 | ・旧LINE社の社内システム ・ドキュメント管理システム ・認証基盤システム(ADサーバー) ・社内ポータルとその設定に係るサービスシステム ・従業員検索や表示に係るサービスシステム ・社内コミュニケーションに係るサービスシステム (メール、トーク、ファイル共有システム、Slack) ・ウイルス対策管理サーバ |

LINEユーザー、取引先、従業者等の個人データ |

| 事案B (委託先2社アカウント不正利用) |

2024年2月14日 | ・従業者に係るデータを保有するシステム | 従業者等の個人データ |

2事案とも委託先が発端

- 事案A、Bともセキュリティにかかるメンテナンス業務の委託先を発端にLINEヤフー社内のシステムが侵害を受けた事案となる。ただし、攻撃の手口や感染したマルウエアを含め事案に関連した技術的な詳細情報は公表されていないため関連などは不明。

- 事案AはLINEヤフーの委託先従業者のPCがマルウエアに感染しており、感染したPCを通じて社内システムに対して不正アクセスが行われていた。この委託先企業はLINEヤフーの関連企業であるNAVER Cloudからも委託を受けていたが、旧LINE社はNAVER Cloudと従業者情報を取り扱う認証基盤を共通で利用(NAVER Cloud側のシステムに旧LINE社の従業員ID、パスワード等が保存)しており、NAVER Cloudのシステムを経由した不正アクセスも受けていた。LINEヤフーはNAVER Cloudとは技術支援を受ける関係と取材に答えている。*2 不正アクセスの影響はNAVER Cloudにも及んでいたとみられるが、プレスリリースでは関連する情報掲載を確認できなかった。またNAVER CloudはLINEヤフーから指摘を受けるまで、侵害の事実について把握しておらず、長期にわたりADサーバーが攻撃を受け、C2サーバーと接続された期間が相当に継続していた。

- LINEヤフーは事案Aについて当初は10月9日を不正アクセス開始日としていたが、その後の調査で9月14日に訂正した。さらに同日の不正アクセスは10月9日とは異なりNAVER Cloud経由とは記載されておらず、12月27日の続報ではタイムラインから10月9日の不正アクセスに対して取り消し線が引かれていた。

- 事案Aにおける不正アクセスの流れは以下の通りである。

- メンテナンス委託先が不正アクセスを受け、社内PCがマルウエアに感染し遠隔操作が可能な状態となった。このPCを踏み台にNAVER Cloud、LINEヤフーのデータセンターのシステムに不正アクセスを行っている。

- 保守作業のため許可を受けていた管理者PCへのリモート接続を悪用。委託先の端末同様にNAVER Cloudの管理者PCおよびウィルス対策管理サーバーをマルウエアに感染させた。

- ウィルス対策管理サーバーを踏み台として、管理者権限を奪取。この権限を用いてNAVER Cloudの認証基盤に不正アクセス、その後丸ウエアに感染させた。さらに、そこへ保存されていた共通認証基盤システムへのアクセスに必要となるLINEヤフー従業員のIDやパスワードハッシュ、さらにLINEヤフーの認証基盤システムへアクセスするための同社従業員の認証情報を取得。

- NAVER Cloudの管理者PCを用いて、NAVER Cloudのネットワークを経由し、さらにLINEヤフーがメンテナンス委託先用に発行していた業務委託先用のID、パスワードハッシュを使用し、同社の認証基盤に不正アクセス。さらに、同社のデータ分析システム、ソースコード管理システム、社内文書管理システム、社内コミュニケーション用のシステムに不正アクセスを行った。

- 攻撃者は共通認証基盤システムよりLINEヤフーの取引先情報や従業員情報に関する個人データの不正持ち出しを行った。

- 事案BはLINEヤフー及びその子会社と委託関係にあった2社に払い出されていたアカウントが不正利用されたもの。*3 事案Aを受け、LINEヤフーがモニタリング強化を行ったことで発覚した。事案対応として、委託先1社目に対しては付与していた社内システム用アカウントの無効化が行われており、2社目はVPN接続に必要なアカウントの無効化を行ったとしている。

二要素認証の適用を標準化

- LINEヤフーは今回の事案について次の3つの原因があったと分析し、それぞれに再発防止策を講じるとしている。

| 原因 | 再発防止策 |

|---|---|

| 委託先企業への安全管理措置 | 委託先管理の強化 ・委託先のセキュリティリスク評価方法の見直し ・外部協力を受けたモニタリングおよび管理・監督方法の策定 ・外部委託先からの社内アクセス時、管理PC利用および二要素認証の徹底 ・NAVER Cloud含む当該事案関連の委託先へ改善策の実施状況確認 |

| NAVERと旧 LINE 株式会社間のシステム・ネットワークのあり方 | システム・ネットワークのリスク解消・強化 ・ファイアーウォールの導入およびセーフリスト化によるネットワーク保護の構築 ・NAVER Cloudとの従業者情報を扱う認証基盤環境の分離及びLINE ヤフー専用の認証基盤への移行 ・NAVERおよび NAVER Cloudと従業員向けシステムおよびネットワークの分離 |

| 旧 LINE 社における従業員システムのセキュリティ | 従業員システムのセキュリティ強化 ・二要素認証適用を標準化 ・データ分析システム等の重要なシステムへアクセス制御の機能検証を目的とした診断実施 |

不正アクセス影響件数

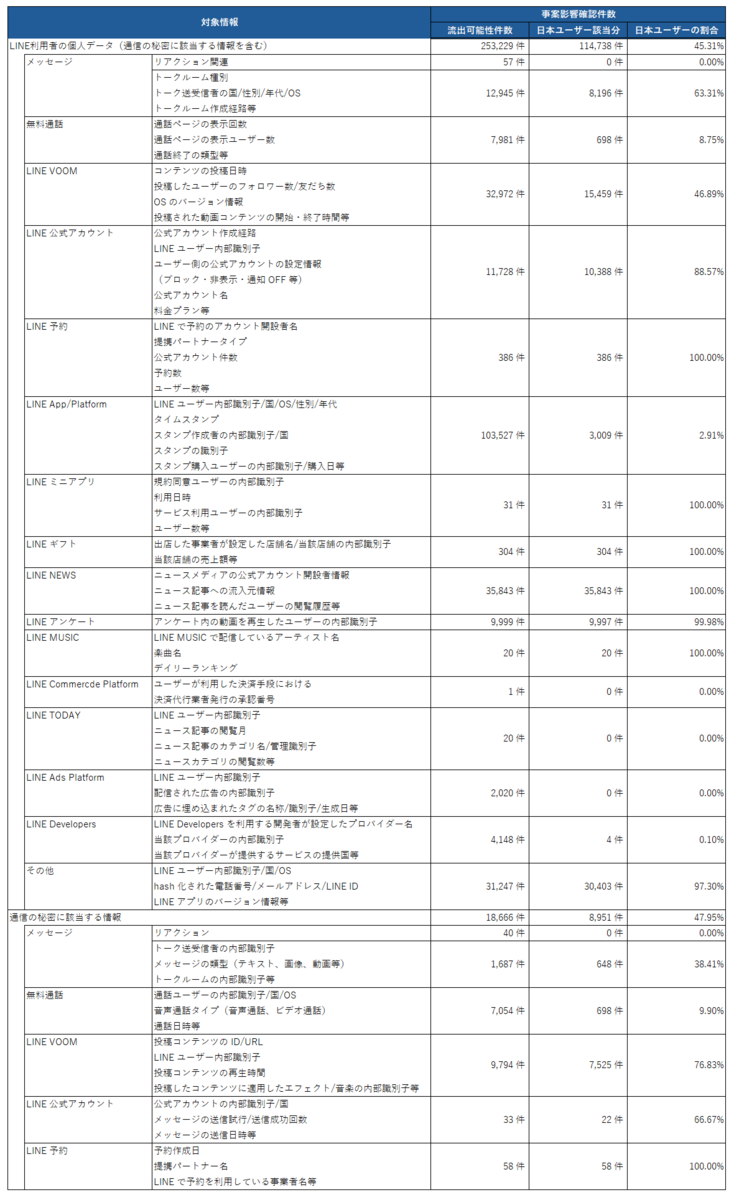

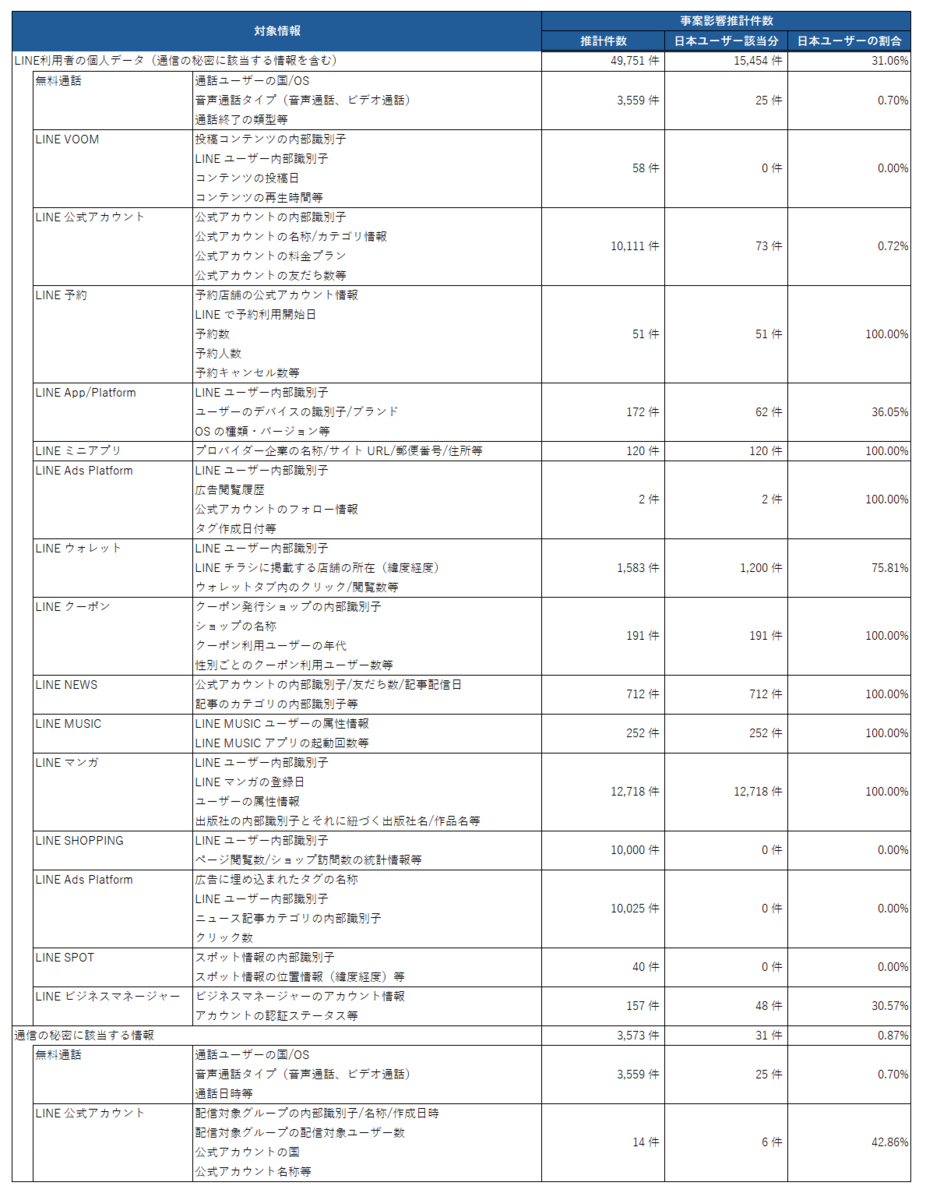

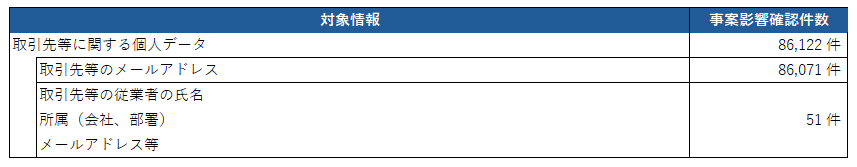

- 今回確認された2つの事案では影響が確認された件数およびその確認が困難であったことを理由とした推計件数の2つの数字が公表されている。件数内訳は次の通り。なお、対象情報で該当する項目は確認件数と推計件数で異なる場合があり、具体的な内容については詳細表を参照。

| 対象情報 | 影響確認件数 | 影響推計件数 |

|---|---|---|

| LINEユーザーの個人データ(事案A) | 25万3,229件 (この内通信の秘密該当 1万8,666件) |

4万9,751件 (この内通信の秘密該当 3,573件) |

| 取引先等の個人データ(事案A) | 8万6,122件 | 89件 |

| 従業者等の個人データ(事案A) | 5万9,644件 | 7万671件 |

| 従業者等の個人データ(事案B) | 6,384件 | 5万1,227件 |

| 合計 | 34万5,735件 | 17万1,738件 |

〇 影響を受けたLINEユーザーの個人データ(事案A)

- 対象情報に含まれているメッセージについて、リアクションのデータが対象となっている。これはやり取りしたメッセージや画像に対しアイコン(感情表現等)をつけるもので絵文字が該当。このデータ以外の流出は確認されていない。

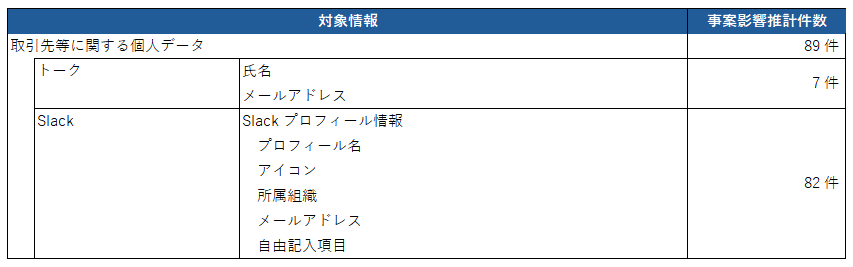

〇 影響を受けた取引先等の個人データ(事案A)

- 取引先等のメールアドレスについて、同社のメーリングリスト温まれていた同社及びグループ会社のドメイン名を除いたメールアドレスが対象となる。

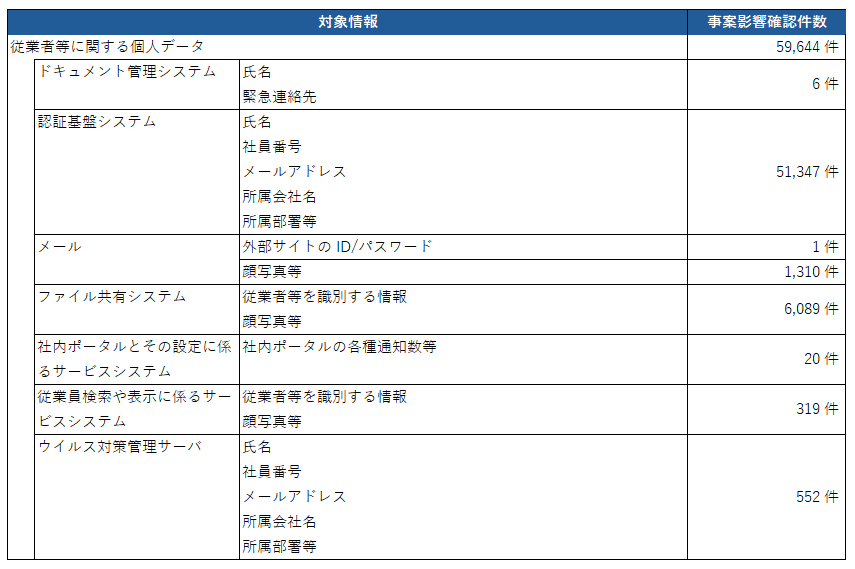

〇 影響を受けた従業者等の個人データ(事案A)

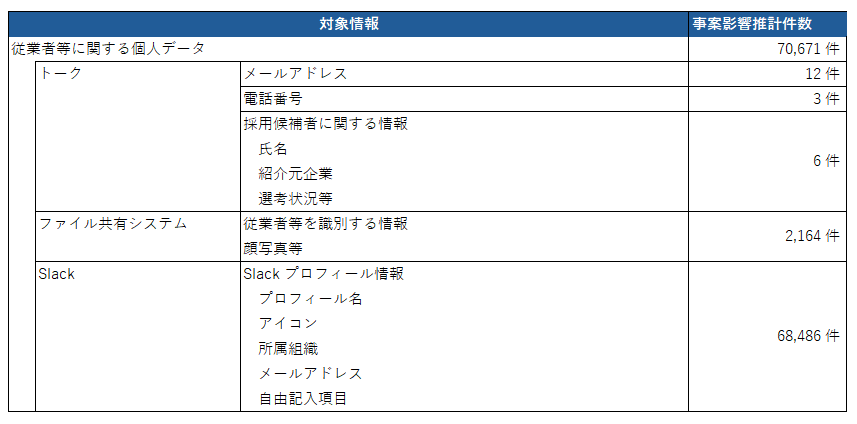

〇 影響を受けた従業者等の個人データ(事案B)

- 対象情報はLINEヤフーおよび同社グループ、関係会社、業務委託先、派遣元等の従業者の氏名、所属組織、メールアドレス、電話番号、社員番号、顔写真等。件数はアカウント数であり重複する可能性もあるため従業者数とは一致しない。

- 個別に連絡が進められているが、退職者も含まれるため、個別に連絡ができない場合は事案発表をもって通知とするとしている。

総務省の行政指導

- 総務省は、2023年11月の事案を受けLINEヤフーに対して電気通信事業法第166条第1項の規定に基づき報告徴収を実施。その結果同社の安全管理措置およびサイバーセキュリティ対策、業務委託先の管理等に不備があることが判明したと公表。

- これを受けて、同法第4条第1項に規定される通信の秘密に漏洩の事実があったとして、LINEヤフーに対し、通信の秘密およびサイバーセキュリティの確保を図るために実施状況について報告するよう文書にて行政指導を行った。

- 注意事項として、以前旧LINE社に対して総務省より行われていた行政指導(2021年4月26日付)において、ACLの徹底等が含まれていたにもかかわらず本事案が起きた点について遺憾としている。加えて、複数回にわたる報告徴求において、調査中を理由とする回答期限内の十分な回答が行われない、または回答内容が不明瞭な点が多々含まれるといった点があり、これについて総務省はNAVER側に情報セキュリティにかかる安全管理を強く依存していると指摘。アクセスログ等の調査に必要とする情報の収集や分析に際し、NAVERに依存しているために支障をきたしていたものではないかとした。

| 指摘項目 | 問題とする内容 | 具体的な指導内容 |

|---|---|---|

| 不十分な技術的安全管理措置 | 事案発生原因は広範なアクセス許容に対するリスクに対して適切な対策(厳格なACLの適用やMFA、不正検知の導入)が講じられていなかった。 | NAVERから同社へのアクセスを必要最小限とし、FWや不要ポートの閉鎖、プライベート通信廃止等仕組みとして構築すること。 認証基盤共有のリスク評価を改めて行い、技術及び運用面の完全分離(NAVERとの同期を中止するなど)をするための計画を策定すること。システムごとに詳細な計画を策定すること。 独立した形でSoC業務を行うことができる体制を早期に整えること。 自社サーバ等保護のために高度な侵入検知システムの導入や多要素認証の導入を含めたアクセス管理の強化を行うこと。 |

| 業務委託先の不適切な管理監督 | 業務委託先との契約において、定期的評価や基準遵守に関する定めが存在せず。 | 重要な設備等の委託先を特定し適切な管理監督ができるよう2024年3月末までに安全管理措置等基準、モニタリング・監督方法を検討・策定すること。 委託先から証跡等得られない場合に侵害有無や範囲が十分に把握できないという状況を見直すこと。 NAVER社に対し適時に実施状況を確認、また必要に応じ対策強化を要請するなど適切な管理監督を行うこと。 |

| セキュリティガバナンスの不備 | LINEヤフーとNAVER社間に資本的な支配を相当程度受ける関係が存在。 | LINEヤフーの親会社等も含め委託先への適切な管理・監督を機能させるための経営体制の見直し(委託先から資本的な支配を相当程度受ける関係の見直しを含む。)や、適正な意思決定プロセスの構築等に向けた、適切な検討がなされるよう、親会社等に対しても必要な働き掛けを行うこと。 |

- LINEヤフーは、指導を受けた内容について対応をまとめ報告書を4月1日付で提出。また特設ページを開設し、対応の進捗状況などを説明した。しかしこの提出された報告が十分ではない(一定の応急対策は実施済みと認められるも、安全管理措置と委託先管理が不十分、資本関係の見直しも展望が不明瞭)と総務省は判断し、二度目となる行政指導を行った。

個人情報保護委員会の行政処分

- 個人情報保護委員会は2024年3月28日に、LINEヤフーに対し個人情報保護法に基づき、個人情報保護法第 148 条第1項の規定による勧告等の行政上の対応を行ったと公表。勧告の対象となったのは、当該事案であるLINEヤフーの不正アクセスと、ヤフオク!におおいて、特定の商品ページ等でコマンドなどを入力することで出品者のGUIDが表示される仕様となっていたGUID流出の恐れがあった事案の2つ。

- 勧告等においては、当該事案においては技術的安全管理措置及び組織的安全管理措置の両面より不備を指摘するもの。勧告にて指摘する問題点等についての四阿発防止柵等の実施状況を含む改善状況を定期的に報告を求める。(2024年4月26日、6月28日、9月30日、12月27日、2025年3月31日)

| 指摘項目 | 問題とする内容 |

|---|---|

| 技術的安全管理措置の不備 | 広範なネットワーク接続によるリスク不足。(ガイドライン 10-6⑴アクセス制御))Naver Cloud社から真に必要となる通信のみ許容、その他アクセスを認めない措置を講じていれば検知できていた可能性。 |

| 個人データの取扱状況の把握及び安全管理措置の評価、見直し及び改善について | 大量の個人データに対し必要及び適切な安全管理の措置を行うための責任の所在や手段が曖昧。(ガイドライン 10-3⑸ 取扱状況の把握及び安全管理措置の見直し) 令和3年行政指導後の安全管理措置の評価、見直し及び改善が不十分。 |

| 漏えい等事案に対応する体制の整備について | インシデントの調査及び原因究明が速やかに行われず、事案対応の体制整備に不備。(ガイドライン 10-3⑷ 漏えい等事案に対応する体制の整備) |

| 組織体制の整備等について | 先に指摘する2点の問題事項より、十分に機能する組織体制が整備されていない。(ガイドライン 10-3⑴ 組織体制の整備) |

- 勧告についてのLINEヤフーからの報告は以下の通り。

LINEヤフーの対応

- 総務省の行政指導を受けて開設した特設ページで、再発防止策など進捗状況を報告している。2023年度の通期及び第4四半期の決算説明ではFY24の方針の1つとして、セキュリティの対策状況について、次の対応状況について、説明を行っている。

- 従業員向けのシステム等への対策としては、NAVER社との従業員向けシステム・認証基盤の分離など、LINEヤフー単体の対策は2024年度中に完了予定。子会社を含むスケジュールの前倒しを計画として策定中。サービスや事業領域についても、NAVER社との委託関係を終了する方針。Yahoo!JAPANのウェブ検索開発検証における委託協業も終了を決定。またガバナンス強化として、社長直下にセキュリティガバナンス委員会を、ソフトバンクも含むグループCISO Boardを新組織として設置。強化策は優先事項としてすすめ、LINE・PayPayのアカウント連携時期を見直し。FY24の費用は約150億円を見込んでいる。

関連タイムライン

| 日時 | 出来事 |

|---|---|

| 2023年8月7日 | 委託先②のアカウントを不正利用され同社社内システムに不正アクセス。(事案B) |

| 2023年8月10日、24日 | 委託先①が不正アクセスを受ける。 |

| 2023年9月7日 | 委託先①のPCがマルウエアに感染。(事案A) |

| 2023年9月18日~26日 | 攻撃者がNAVER Cloudのウィルス対策管理サーバーを踏み台にし、管理者権限を取得。その後認証基盤システムに不正アクセスしマルウエアを感染、また認証情報を窃取。 |

| 2023年9月14日 | LINEヤフーの社内システムに不正アクセス。(事案A) |

| 2023年10月9日 | NAVER Cloudのシステムを経由してLINEヤフーの社内システムに不正アクセス。(事案A) |

| 2023年10月17日 | LINEヤフーが社内システムへの不審なアクセスを検知。分析を開始。(事案A) |

| 2023年10月27日 | LINEヤフーが不正アクセスを受けたと判断。(事案A) |

| 2023年10月28日 | LINEヤフーが従業者の社内システムへの接続に際し再ログインを強制実施。(事案A) |

| 2023年10月29日 | LINEヤフーが事案Aを受けたモニタリング強化を開始。 |

| 2023年11月1日 | LINEヤフーが委託先②のアカウント不正利用を把握。委託先①のアカウントを無効化。(事案B) |

| 2023年11月2日 | LINEヤフーが事案Bで確認されたIPアドレスを遮断。 |

| 2023年11月7日 | LINEヤフーが個人情報保護委員会へ速報を報告。 |

| 2023年11月14日 | LINEヤフーが個人情報保護員会へ中間報告。 |

| 2023年11月16日 | LINEヤフーが委託先③のアカウント不正利用を把握。通信元IPアドレスを遮断。VPNアカウントを無効化。 |

| 2023年11月27日 | LINEヤフーが不正アクセスによる情報流出(事案A)について公表。 |

| 同日 | LINEヤフーが対象者への連絡を開始。 |

| 2024年1月9日、1月17日 | 総務省がLINEヤフーに対し電気通信事業法に基づく報告徴収を実施。*8 |

| 2023年12月12日 | 個人情報保護員会がLINEヤフーに対して個人情報保護法に基づく報告等の求めを実施。 |

| 2023年12月26日 | LINEヤフーより個人情報保護員会に対して報告書が提出。 |

| 2023年12月27日 | LINEヤフーが不正アクセスによる情報流出(事案A)について続報を公表。 |

| 同日 | LINEヤフーが個人情報保護委員会へ確報を報告。 |

| 2024年2月6日 | LINEヤフー社長が決算説明会の場で事案発生について陳謝。*9 |

| 2024年2月14日 | LINEヤフーが不正アクセスによる情報流出(事案A)について最終調査結果および再発防止策を公表。 |

| 同日 | LINEヤフーが不正アクセスによる情報流出(事案B)について公表。 |

| 2024年3月5日 | 総務省がLINEヤフーに対して電気通信事業法の規定する通信の秘密が漏洩したとして行政指導。 |

| 2024年3月6日 | LINEヤフーが2事案に対する責任として、代表取締役3名の役員報酬一部自主返上を公表。 |

| 2024年3月28日 | 個人情報保護委員会がLINEヤフーに対して勧告等を実施。 |

| 2024年4月1日 | LINEヤフーが総務省へ報告書を提出したと公表。また本事案に関連する特設ページを設置。 |

| 2024年4月2日 | 総務大臣が必要に応じて追加の措置を講じると発言。*10 |

| 2024年4月16日 | 総務省がLINEヤフーに対して提出を受けた報告の内容が不十分として、2回目の行政指導。 |

| 2024年4月26日 | LINEヤフーが個人情報保護委員会へ報告書を提出。 |

| 2024年5月3日 | NAVER CEOが総務省の指導について異例と指摘する発言。 |

| 2024年5月7日 |

公式発表

事案A

- 2023年11月27日 不正アクセスによる、情報漏えいに関するお知らせとお詫び

- 2023年12月27日 不正アクセスによる、情報漏えいに関するお知らせとお詫び(12/27更新)

- 2024年2月14日 不正アクセスによる、情報漏えいに関するお知らせとお詫び(2024/2/14更新)

- 2024年2月14日 [PDF] 不正アクセスによる個人情報漏えいへの再発防止策に関するお知らせ

事案B

その他

- 2024年3月5日 [PDF] 当社に対する総務省からの行政指導について

- 2024年3月6日 役員報酬の一部自主返上に関するお知らせ

- 2024年3月28日 [PDF] 当社の不正アクセスに対する個人情報保護委員会からの勧告および報告等の求めについて

- 2024年4月1日 [PDF] 総務省への報告書の提出および特設ページの公開について

- 2024年4月1日 [PDF] 3月5日付総務省からの行政指導に対する報告書(概要)

- 2024年4月16日 当社に対する総務省からの行政指導について

- 2024年4月26日 個人情報保護委員会への報告書の提出等について

- 2024年5月8日 株式報酬の不支給に関するお知らせ

- 2024年5月8日 代表取締役および取締役の異動・再任に関するお知らせ

- 2024年5月8日 [PDF] 通期および第4四半期 決算説明会資料

総務省

個人情報保護委員会

- 2024年3月28日 [PDF] LINE ヤフー株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について

更新履歴

- 2024年2月16日 AM 新規作成

- 2024年3月19日 PM 続報追記(総務省の行政指導等)

- 2024年4月4日 AM 続報追記(LINEヤフーの報告等)

- 2024年5月9日 AM 続報追記(LINEヤフーの報告等)

*1:影響を受けたシステムとして同社開示資料では不正アクセスの影響が及んだ範囲に関する詳細が示されていないため、社内システムとみられるものが総じて「旧LINE社の社内システム」に包含されるのかや、他影響を受けたシステムの有無については不明である。

*2:LINEヤフー流出、発端は韓国から 「管理あまりにずさん」批判も,朝日新聞,2023年11月27日

*3:事案Bにおいて、委託先アカウントが不正利用された経緯について同社は公表を行っていない。

*4:韓国外務省「差別容認せず」 LINEヤフーの資本見直しで,日本経済新聞,2024年4月27日

*5:LINE情報漏えい問題 韓国外務省 “差別的措置あってはならぬ”,NHK,2024年4月27日

*6:「事業戦略に基づき判断」 総務省指導にネイバー,東京新聞,2024年5月3日

*7:LINE情報漏えい 原因の韓国IT企業 関係見直し“私達が決める”,NHK,2024年5月3日

*8:LINEの個人情報流出問題、総務省が「報告徴収」実施…不正アクセス巡り詳細報告求める,読売新聞,2024年2月8日

*9:LINE流出、陳謝 社長、調査「改めて公表」 決算説明会,朝日新聞,2024年2月7日

*10:LINE情報漏えい問題 松本総務相「必要に応じ追加的な措置も」,NHK,2024年4月2日