2024年2月20日、日本を含む複数の司法機関の共同捜査により、Lockbitランサムグループの関係者2名の逮捕とリークサイトなどのインフラのテイクダウンが行われました。ここでは関連する情報をまとめます。

共同捜査の成果

Lockbitランサムグループに対して10か国の法執行機関が参加した共同捜査はEUROPOLなどが調整を行っていたもので、作戦名はOperation Cronos。フランスからの要請を受け開始された。EUROPOLや英国NCA、米国司法省などが共同捜査に関連した情報について公表を行っており、そこではこの捜査を通じた主な成果として次の5つが上げられている。

- Lockbit関係者の摘発や起訴

フランス司法機関の要請を受け、ポーランド、ウクライナの両国において関係者2名が逮捕された。またフランスおよび米国司法機関より、3件の国際逮捕状および5件の起訴状の発行が行われた。米国はLockbitのアフィリエイトとしてランサムウエアの感染活動を行った2名を起訴および制裁対象としており、このうち一人は「Bassterlord」「Fisheye」というアカウント名で活動を行っていた人物。過去には別のランサムウエアグループ(REvilやRansomEXX、Avaddon)との関係もあったとされている。 - 関連サーバーのテイクダウン

ランサムウエアの活動に用いられていた合計34台のサーバーがテイクダウンされた。サーバーはオランダ、ドイツ、フィンランド、フランス、スイス、オーストラリア、米国、英国の8か国に存在していた。このうち、28台はLockbitのアフィリエイトにより使用されていたものだった。 - 暗号資産口座の凍結

Lockbitランサムグループに関連する200以上の暗号資産口座の凍結が行われた。共同捜査では約3万件の暗号資産口座が確認されており、英国NCAの分析によれば口座には2,200BTCが未使用のままであった。 - 不正利用アカウントの停止

ツールやソフトウエアをホストなどのLockbitの活動に関与した14,000を超える不正なアカウントが特定され、法執行機関による削除依頼が行われた。 - RaaSインフラの掌握

英国司法機関(NCA)はLockbitのリークサイトやサービス稼働に使用されたインフラのネットワークに侵入しこれを制御下においた。さらにLockbitのプラットフォームのソースコード、被害組織の情報、1,000以上の復号キーなども入手した。

- 共同捜査は準備のために5回の調整会合が開催され、さらに捜査の最終段階に向けて27回の運営会議、1週間にわたる技術的なスプリントの開催を4回行い、捜査の方向性の調整が進められた。また情報共有としてEUROPOLのSIENA(Secure Information Exchange Network Application)が使用され、今回の捜査では1,000件以上の関連するメッセージのやり取りが行われた。これはEC3(欧州サイバー犯罪センター)において最も活発な捜査の1つであったとEUROPOLは評価をしている。

- Lockbitのアフィリエイトは情報窃取用ツール「Stealbit」を使用して被害組織からデータの窃取を行っていた。これに関連したインフラは3か国に拠点があり、今回の共同捜査で摘発された。

- 米国では2022年以降、今回の捜査以前に合計3人のLockbit関係者に対して起訴を行っている。このうち、二人は既にカナダとアメリカで拘留中。もう1人は、最大1,000万ドルの報奨金の対象となっている。

- 2022/11/10 Man Charged for Participation in LockBit Global Ransomware Campaign

- 2023/5/16 Russian National Charged with Ransomware Attacks Against Critical Infrastructure

- 2023/6/15 Russian National Arrested and Charged with Conspiring to Commit LockBit Ransomware Attacks Against U.S. and Foreign Businesses

- 米国国務省は、Lockbitランサムグループの摘発や有罪判決につながる情報、およびLockbitの主要リーダーの特定などの情報提供した人に対し、1,500万ドル(約22憶5千万相当)の報奨金を支払うことを発表した。*1

- 日本の警察庁は、これまでに少なくとも30か国に対してLockbitの活動で確認されたIPアドレスの照会を行っていた。*2

共同捜査関係機関

Operation Cronosに参加した10か国の司法機関は次の通り。

| フランス | National Gendarmerie (Gendarmerie Nationale – Unité nationale cyber C3N) |

|---|---|

| ドイツ | State Bureau of Criminal Investigation Schleswig-Holstein(LKA Schleswig-Holstein), Federal Criminal Police Office (Bundeskriminalamt) |

| オランダ | National Police (Team Cybercrime Zeeland-West-Brabant, Team Cybercrime Oost-Brabant, Team High Tech Crime) & Public Prosecutor’s Office Zeeland-West-Brabant |

| スウェーデン | Swedish Police Authority |

| オーストラリア | Australian Federal Police (AFP) |

| カナダ | Royal Canadian Mounted Police (RCMP) |

| 日本 | National Police Agency (警察庁) |

| 英国 | National Crime Agency (NCA), South West Regional Organised Crime Unit (South West ROCU) |

| 米国 | U.S. Department of Justice (DOJ), Federal Bureau of Investigation (FBI) Newark |

| スイス | Swiss Federal Office of Police (fedpol), Public Prosecutor's Office of the canton of Zurich, Zurich Cantonal Police |

また次の4か国の支援を受けて捜査が成功したと公表。

| フィンランド | National Police (Poliisi) |

|---|---|

| ポーランド | Central Cybercrime Bureau Cracow (Centralne Biuro Zwalczania Cyberprzestępczości - Zarząd w Krakowie) |

| ニュージーランド | New Zealand Police (Nga Pirihimana O Aotearoa) |

| ウクライナ | Prosecutor General`s office of Ukraine (Офіс Генерального прокурора України), Cybersecurity Department of the Security Service of Ukraine (Служба безпеки України), National Police of Ukraine (Національна поліція України) |

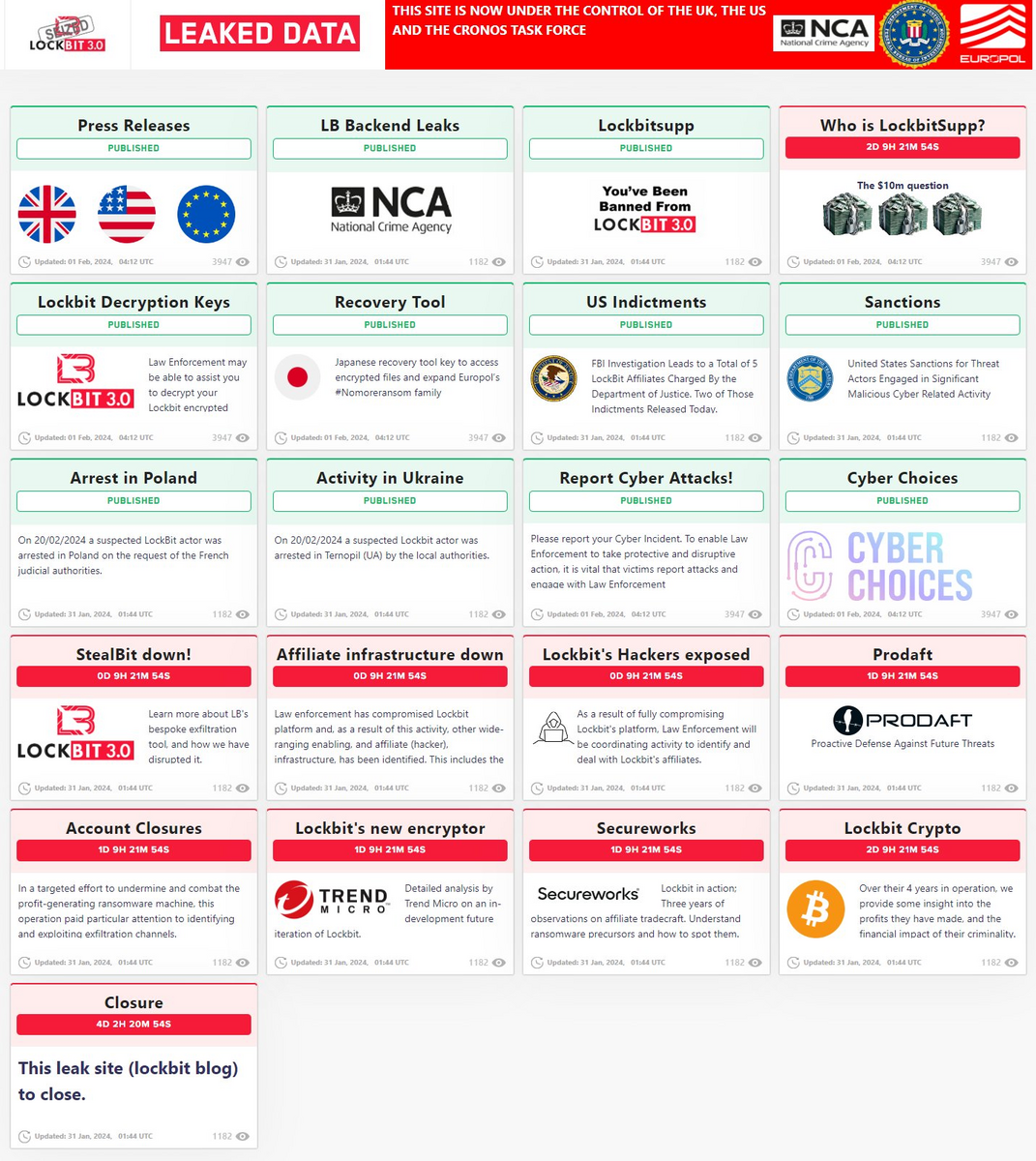

関連トピック(1) 掌握されたLockbitのインフラの状況

- 法執行機関によるインフラ掌握後、LockbitのアフィリエイトがRaaSの管理コンソールにログインした際に、法執行機関からのものとみられるメッセージが表示されるようになっていたとされる。表示されたメッセージは次の内容*3でアフィリエイトに対して自首を促すものだった。

法執行機関はLockbitのプラットフォームを制御下に置き、そこに保管されていたすべての情報を取得しました。

この情報はLockbitグループとあなた、そのアフィリエイトに関するものです。

私たちはソースコード、あなたが攻撃した被害者の詳細、強要された金額、盗まれたデータ、チャットなど、さらに多くの情報を持っています。

この状況については、Lockbitsuppとその不完全なインフラに感謝することができます...私たちは非常に近いうちにあなたに連絡するかもしれません。

直接私たちに連絡を取りたい場合は、以下の連絡先にご連絡ください:

その間、Lockbitのリークサイトを訪れることをお勧めします。

良い一日を。

- Lockbitのリークサイトは共同捜査に参加した法執行機関により押収されたことを示す画像が表示されていた。その後今回の共同捜査に関連して、詳細な情報を公開するページ(Lockbitのリークサイトを模したもの)にも接続させるよう更新が行われた。

- 押収されたデータには、過去に身代金の支払いに応じた組織のものも含まれていたことが明らかにされた。英国NCAは、この状況を受け、身代金支払いに応じたとしても、犯罪者がデータを削除するという保証がないことを示していると言及している。

- 共同捜査では、Lockbitが約190以上のアフィリエイトとかかわっていた可能性を示唆する情報を公開している。公開された一覧には、あくまでもIDの文字列でしかないが、HideoやTakashiなどの名前のものも含まれていた。

関連トピック(2) 警察庁が復号ツール開発

- 警察庁は、Lockbitランサムウエアにより暗号化されたデータの復号ツールの開発を行ったことを発表。ツールの開発を行ったのは関東管区警察局サイバー特別捜査隊。数か月の期間を費やしてランサムウエアの暗号化の仕組みについて解析を行い、それをもとに復号ツールを開発した。ツールはEUROPOLへ提供され関係各国で使用可能な状態となっており、NoMoreRansomにおいても対象かどうかを確認するツールが無料で利用可能となっている。

- 復号可能となるケースなどツールの詳細については公式に開示されていないが、NoMoreRansomなどから復号可能の対象となるランサムウエアはLockbit 3.0(Black)とみられる。9割以上の復号に成功した事例もあるとされ、日本では各警察窓口で相談を受けて復号が可能か対応に当たる方針としている。*4

- 今回の捜査にあわせ、NoMoreRansomでは2つのLockbit関連の復号ツールが公開されている。警察庁開発の復号ツールが関係したものと、もう1つは司法機関が回収した複合が可能なキーの一覧と照合するもの。いずれも復号が可能なケースか確認するツールであって直接暗号化されたデータの復号を行うものではなく、復号可と判断された場合は詳細な情報を連絡するためのメールアドレスが表示される仕組みである。

- ツールの注意書きに記載があるように、ツールに対してデジタル署名が行われていないなど、状況より潜在的な脅威があるものとして識別される可能性があり、実際手元のブラウザ(Chrome、Firefox)でダウンロードを試みたところ、危険なファイルであるとしてダウンロードがブロックされてしまった。Virustotalにおいても、複数のウイルス対策ソフト等がこれらツール(check_decryption_id.exe、check_decrypt.exe)を脅威として検出する状況となっている。

| ツール名 | 概要 |

|---|---|

| Decryption ID checker (check_decryption_id.exe) | 組織ごとに採番されている復号用IDに対して、法執行機関で回収済みの既知の復号キーと照合。一致した場合は、被害企業においてデータ復旧が可能であり、次のアクションがツール上で表示される。オフラインの環境でも実行することが可能。 |

| Check Decrypt for LockBit 3.0 (check_decrypt.exe) | 特定の数のファイルに対してデータ回復が可能かを検証するツール。復号可能性は複数の要素に依存しており、暗号化されたデータに対してもアクセスが必要。あくまでも部分的な復号の可能性について検証を行うもので、全体的な解決手段とはならない。オフライン環境でも実行することが可能。実行後に復号可能なファイルの一覧を記載したCSVファイルが出力される。 |

関連トピック(3) Lockbitのインフラを掌握した方法

- Lockbitの管理者(LockbtitSupp)からの情報としてvx-underground氏が明らかにしたところ、LockbitのRaaSが稼働するサーバーではPHPが使用されており、PHPの脆弱性を法執行機関が使用したことでサーバーの掌握が行われたと主張した。これは再開後のリークサイトへ掲載された顛末文でも同様の状況が語られている。LockbitSuppによれば、PHP(の脆弱性)を通じてサーバーが制御されたため、PHPを使用していなかったバックアップサーバーに対しては法執行機関による捜査が及ばなかったと主張している。

- 法執行機関により使用されたとされるのはCVE-2023-3824が採番されたバッファオーバーフローの脆弱性ではないかとLockbitは推測している。この脆弱性のCVSS基本値は9.8で2023年8月に修正版が公開されている。PoCの公開はされているが、攻撃活動への悪用はこれまでのところ公知となっておらず、米国CISAが運用するKEVにも掲載されていない。

- 当時サーバーで稼働していたPHPのバージョンが8.1.2(2022年1月20日公開のもの)であったことと、影響を受けていないバックアップサーバーはPHPがインストールされていなかったことがあったとことが推測の裏付けとみられるが、Lockbit自身も攻撃の手口について断定には至っておらず、他にPHPの0day脆弱性が使われた可能性があると分析。さらにPHPの更新を怠っていたことについては個人的な怠慢と無責任さに起因すると説明した。

- 掌握対象となったのはLockbitの使用する2つの主要サーバー。502エラーが表示されたことに気づき、nginxやMySQLの再起動を行っても解決に至らず、PHPの再起動で復旧。Lockbitはその時サーバーが侵害されていたという事実に気づいていなかった。その後404エラーが表示され、SSHで接続を使用にもパスワードが一致せず、アクセスすることができない状況となった。(後にサーバー上のデータがすべて消去されていたことが判明した。)

関連トピック(4) Lockbitの身代金授受の状況

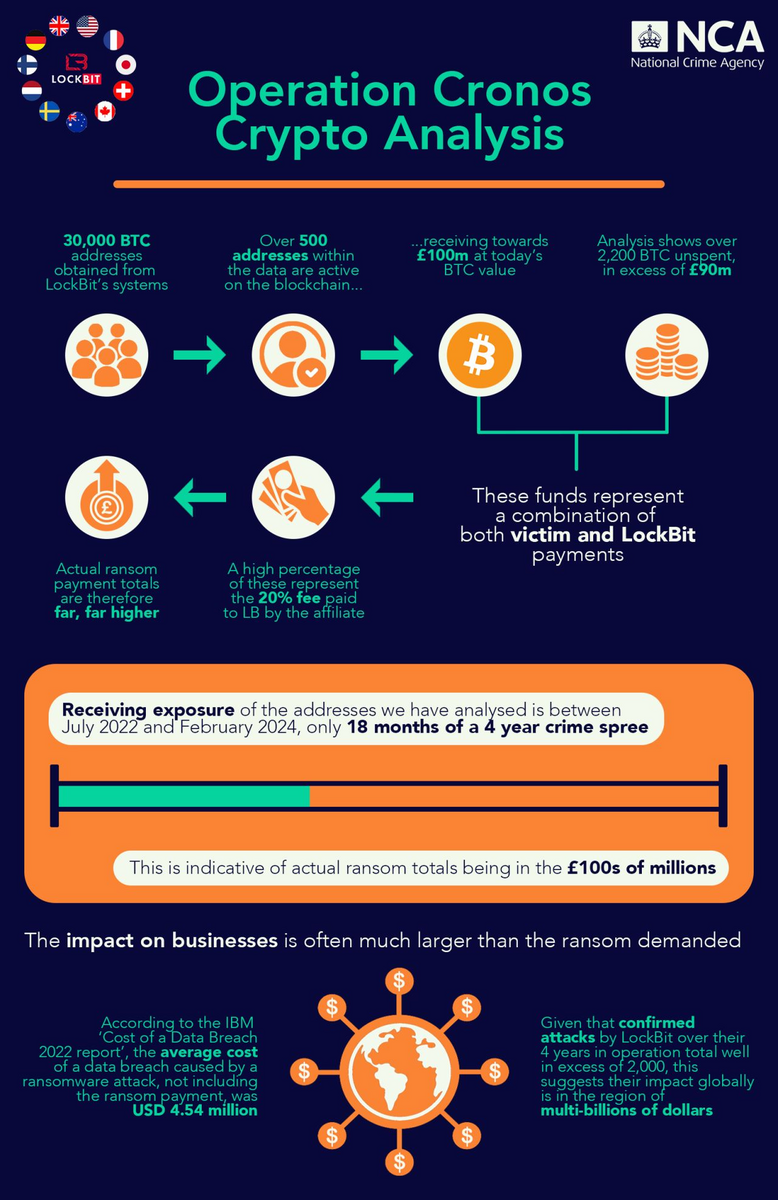

- 英国NCAは、共同捜査を受けてLockbitの身代金授受などに用いられたとみられる約30,000の暗号資産のアドレスを入手しており、ブロックチェーン分析を行うChainalysis社の協力を得ながら、500を超える暗号資産のアドレスが現状有効な状態にあると特定した。*5

- この500超アドレスにおいては、2022年7月から2024年2月にかけて1億2,500万ドル相当(2024年2月時点レート)の授受が行われており、加えて共同捜査時においては大半を占める約2,200BTC(1億1000万ドル相当)が使用されていない状況であったことが判明。この約2,200BTCはアフィリエイトからRaaS向けに支払われた手数料に該当するものと英国NCAは分析しており、実際に支払われた身代金ははるかに大金であると指摘した。加えてLockbitは4年にわたって2000を超える被害組織に対して攻撃活動を行っているところ、今回確認されたものは1年半に過ぎず、世界規模でみて身代金総額が数十億ドル相当に及んでいることを示唆していると評価した。

関連トピック(5) Lockbit の活動再開宣言

- 2024年2月24日頃に、これまでとは別のURLでLockbitのリークサイトが再び公開された。当該サイトでは既に複数の被害組織のものとみられるデータ開示が行われていたほか、リーク情報を集めたページには約700の被害組織とみられるデータの公開も行われており、ここには過去に被害が確認された組織が含まれているとみられる。さらに被害組織のものとみられる情報開示は再公開以降、1日数件ずつ追加されており、掲載総数は2月29日時点で20件以上となっている。

- 再公開されたリークサイトではLockbitからの長文メッセージの掲載も行われている。司法機関による差し押さえを受けた当日の様子や侵害に至った推測される要因、さらにOperation Cronosの成果に対するLockbit側の見解など、総じてこれまでの活動に多大な影響はないと説明した内容。加えて、今後は政府機関に対してより積極的に攻撃する必要があると言及している。

- 再開に4日を要したことについて、最新のバージョンへPHPをアップデートするにあたり、互換性の問題が確認され、ソースコードの変更を必要としたためだったと説明。

- Lockbit関係者の摘発や起訴に対しては数名の関係者が逮捕されているが、この事実に疑問を抱いているのが正直なところと言及。「恐らくは暗号資産のミキシングを行っていた者たちでミキサー、エクスチェンジャーと共同作業を行っていたために関係者と判断されたのではないか。司法機関は無関係な人を逮捕し、功績の証明としている」と主張した。

- さらに「本物の実行者は静かに仕事を続けており、実際Bassterlordは捕まっていない。私はBassterlordの本名を承知しているが、司法機関が摘発した人とは別だ」と述べている。

- 司法機関はデータベース、Webコンソールのソースコード、ロッカー(ランサムウエア)のスタブ、一部の非保護の復号キーを入手したことを認めた。しかしサーバー上には約20,000の復号キーが保護された状態で保管されていたとしており、司法機関はこれを使用できないと説明。またデータベースからチャット内容や送金先口座のアドレスを特定しているが、通常これらはハッキングの必要すらなく、すべて司法機関に共有され、保険代理人や交渉人に毎回提供されているものであると見解を述べた。

- また唯一の懸念としてはソースコードのリークで将来的にハッキングされる可能性をあげた。Webパネルは複数のサーバーに分散されており、復号キーも最大限保護していることからハッキングの可能性は大幅に低減したと対策を明らかにしている。さらにソースコードのリークは他ランサムグループでも生じているが活動がとまった例はなく、Lockbitも同様だとした。

- 司法機関が入手した復号キーの大半は個々のPC利用者にスパムを送り2,000ドル相当の身代金を要求するレベルの低いアフィリエイトのもので、ほぼ役に立つことはないとみていると言及。Lockbitの活動期間中に発行された4万件の復号キー(サーバー上に約2万件が存在)の多くは入手できておらず、全体の2.5%程度であることから致命的な影響はないとした。

- 今回の件を受け、今後は試行的な復号の確認においても自動発行するのではなく、手動対応の方針とすることを説明。そのため今後同様の攻撃を受けたとしても復号キーが入手することはできないとしている。

- Lockbitのサーバーの脆弱性を発見した人に対しては称賛するコメントを記載。また差し押さえ後のサイトで表示されていたプリローダーのデザイン(米英欧がLockbitロゴの周りをまわっているもの)についても気に入ったらしく、デザイナーへの賛辞を送っている。

関連タイムライン

| 日付 | 出来事 |

|---|---|

| 2022年4月 | フランスの要請を受け、EUROJUSTが調整し共同捜査が開始。 |

| 2023年12月 | 警察庁がEUROPOLへ復号ツールを提供。 |

| 2024年2月19日 | Lockbitのリークサイトが閉鎖され、差し押さえの画面表示に変更。 |

| 2024年2月20日 | EUROPOLなど複数の法執行機関がOperation Cronosについて公表。警察庁も復号ツールの公開を行ったことを公表。 |

| 2024年2月21日 | 米国国務省がLockbitランサムグループの情報提供に対して総額1500万ドルに報奨金を出すと公表。 |

関連公表

- 米国司法省 U.S. and U.K. Disrupt LockBit Ransomware Variant

- 英国NCA(国家犯罪対策庁) International investigation disrupts the world’s most harmful cyber crime group

- 警察庁 [PDF] ランサムウェアLockBitによる暗号化被害データに関する復号ツールの開発について

- Secureworks UNPICKING LOCKBIT — 22 CASES OF AFFILIATE TRADECRAFT

- TrendMicro ランサムウェアLockBit(ロックビット)摘発に関連する調査を解説

更新履歴

- 2024年3月1日 AM 新規作成

*1:サイバー犯罪集団「ロックビット」の情報 米が最大22億円の報奨金,朝日新聞,2024年2月22日

*2:サイバー犯罪集団摘発 「ロックビット」国際捜査 警察庁発表,朝日新聞,2024年2月22日

*3:連絡先などは伏せられていたため記載していない。

*4:サイバー犯罪集団「ロックビット」主要メンバー摘発 サーバーも閉鎖,朝日新聞,2024年2月20日

*5:LockBit ransomware gang has over $110 million in unspent bitcoin,BleepingComputer,2024年2月23日