2024年10月、米国ディズニー元従業員の男が同社への不正アクセスの疑いで逮捕されました。男はレストランのメニュー作成システムの担当者で、メニューシステムを停止させたり、アレルギー情報の改ざんなど危険な行為にも及んでいたとされます。ここでは訴状に記載された内容を主に、関連する情報についてまとめます。

元従業員によるシステム破壊

- 訴状や報道*1によれば、FBIが逮捕した男は、米国ディズニーの元従業員。米国ディズニーワールドの全レストランのメニュー作成や公開を担当しており、解雇前はメニュープロダクションマネージャーという役職についていた。

- 男は2024年6月の解雇後から約3か月にわたり同社サーバーに繰り返し侵入し、メニューの改ざん(アレルギー情報を含む)や当該行為の影響を受けシステム停止が発生したほか、同僚や上司の従業員アカウントを強制ロックさせたり、ある従業員の自宅に訪問を行うなどの行為を行っていた疑いがある。男はこれらの行為を否定している。*2

- 男は2024年6月13日頃に不正行為(詳細は非開示)があったとして同社を解雇されており、訴状では米国ディズニー曰く解雇は友好的なものではなかったとされている。男の弁護人によれば、男は精神障害を抱えており、職場でパニック発作を起こす要因となったことから当初は停職処分、その後解雇された。米国ディズニーは解雇に対する男からの問い合わせには応じず、(雇用機会均等委員会へ)苦情の申し立てを行っていたとされる。*3

- 米国ディズニーはこの事案に関するコメントは行っていない。訴状でも男の元勤務先は会社Aとされ、事案が起きた企業が米国ディズニーであるとの直接の表記は行われていないが、男の弁護人が取材に受ける形でこの会社Aが米国ディズニーであることが確認されている。

米国ディズニーは男をどのように特定したか

- 発端となったのは米国ディズニーのレストラン提供メニュー作成プログラム(Menu Createtor)で生じた不具合。米国ディズニーはこの不具合が不正アクセスに起因したものであると特定し、さらに内部で行われたインシデント対応の調査過程で男の関与を疑っていた。

- 同社は一連の不正アクセスがVPNサービスの1つである「Mullvad VPN」を介して行われていることを特定した。その後社内メールのログを調査したところ、同VPNから社内メールのアカウントに複数回アクセスした痕跡のある人物の存在(逮捕された男)が確認された。さらに同一セッションでは、同VPNと動的IPアドレスで接続していることがわかり、自宅から米国ディズニーのシステムにアクセスしていることも判明した。

- 同社は不本意な男の退職、侵入時期、侵入に関連するソフトウエアやシステムの専門知識のほか、アカウントの強制ロック(DoS攻撃)が仕掛けられた従業員の属性(解雇関連や元同僚など)から男の関与が浮上した。

仮想マシンから不正アクセスか

- FBIによって男は家宅捜索を受けており、4台の個人PCを押収されている。その際、個人のGoogle Chromeのプロファイルを使用して米国ディズニーの業務活動を行っていたことを認めている。一方で解雇後に同社のシステムへアクセスしたかについては明確な回答は避けており、給与などの財務情報を得るためにアクセスしたかもしれないとしていた。

- 押収されたPCにはVPNソフト「Mullvad」がインストールされていた。先の米国ディズニーの調査の通り、今回の不正アクセスでも同VPNの使用が確認されている。

- フォレンジック調査により、男のPC*4には複数の仮想マシンが存在していることが確認され、不正行為に使用したとみられる3つの仮想マシンが特定された。この内、「Werdows2q00」と名前が付けられた仮想マシンが主要な環境であったとされている。

| 仮想マシン名 | 作成時期 |

|---|---|

| Windows 10 and Later x64 | 2024年6月12日 |

| Windows 10 Home | 2024年6月25日 |

| Werdows2q00 | 2024年6月25日 |

解雇後に行われた様々な事案

男が関与したとみられる米国ディズニーへの様々な事案の詳細は以下の通り。

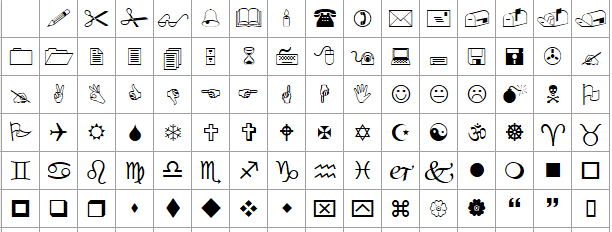

事案(1) 記号フォントに入れ替えしシステム停止に

- 米国ディズニーはメニュー作成や印刷、食材在庫管理、価格設定に独自のシステム(訴状ではMenu Creatorと呼称)を使用している。今回このMenu Creatorに対して複数の変更が行われたことでシステム整合性に影響が生じる状態となった。特にアプリケーションで使用するフォントが「Wingdings」に置き換えが行われた(Wingdingsフォントを本来使用しているフォント名に入れ替えた)ことの影響が特に大きく、システム起動時に改ざんされた誤ったフォントファイルを取得した結果、記号表示される状態となり、データベース内の全てのメニューが利用不可となった。この変更を行ったアカウントに接続していたIPアドレスはMullvad VPNのものだった。

- システムが操作不能となったため、同社はシステム停止しバックアップからの復旧を行うこととなった。システム復旧までの約1~2週間は手動での対応がとられた。また事案発生直後に全てのMenu Creatorのアカウントリセットを行った。

- フォント設定変更の前日には架空アカウントの作成がMenu Creatorの管理者アカウントが使用して行われていたが判明している。管理者アカウントは個別に発行されたアカウントではなく、管理権限を持つ複数の従業員間で使用可能となっており男も職務上同アカウントにアクセス可能だった。解雇後はシステムへのアクセス権限がなくなることを男は知っており、この架空アカウントを作成したとみられる。架空アカウントの作成行為はブラウザのフィンガープリンティングからWindowsのChrome上で行われていた。また架空アカウントのアクセスはMullvad VPNで行われていた。

事案(2) メニューの改ざん、アレルギー情報を勝手に変更

- 事案(1)発生を受けて、Menu Creatorで使用するSFTPサーバーのログを同システム開発元が調査したところ、SFTPサーバーも不正アクセスを受けていたことが判明した。

- SFTPサーバーは開発元が管理するサーバーで、Menu Creatorで作成されたメニューの印刷を行うために印刷キューへ登録する役割を担っている。メニューを印刷するには印刷用のファイルをまずSFTPサーバーへ追加する必要があり、通常Menu Creatorのシステムからファイルが追加される。認証情報を入力すれば直接SFTPサーバー内のファイルを取得、アップロードをすることも可能となっている。

- 全部で3台が異なる目的で設置されており、この時不正アクセスが確認されたのはSFTPサーバー1。何者かが承認済みのメニューデータを取得。その後改ざんしたメニューデータをサーバーにアップロードした。

- アレルギー情報や価格の改ざんが行われていたが、幸いにしてレストランに配送される前に、米国ディズニーが改ざんを発見していた。アレルギー情報に関しては、特定(ピーナッツ)のアレルギーに対しては安全であると誤った情報を加えており、症状次第で深刻な健康問題を引き起こす恐れがあった。

事案(3) QRコードの改ざん

- 事案(2)とは別のSFTPサーバーへの侵入も明らかとなっている。このサーバー(SFTPサーバー2)は、レストラン外で閲覧することができるよう、大きな案内板に表示されるメニューとして米国ディズニー自身が印刷するために用意したもの。SFTPサーバー1とはログインに必要な認証情報が異なっていたが、事案(2)と同じ手口で改ざんしたメニューに差し替えが行われていた。

- 改ざんされたのはレストラン利用者向けのデジタル版メニュー案内用に掲載をしていたQRコード。このコードを別のWebサイト(

boycottisrael.org)に接続するURLへ差し替えを行っていた。米国ディズニーは改ざんされたファイルを元に印刷を行っていたが、侵入発覚を受けレストラン配送前に差し止められた。 - 一連のメニュー改ざん行為の被害金額は、少なくとも15万ドルと同社は見積もっており、訴状が作られた現時点でも引き続き実態の調査が進められている。

事案(4) 強制ロックを悪用した従業員アカウントへのDoS攻撃

- 米国ディズニーが使用するMyID(

wdpr.service-now.comにて提供)において、14名の従業員アカウントが強制的にロックアウトされる事象が発生。のちの調査で 原因は当該アカウントに対する大量のログイン試行によるDoS攻撃であったことが判明した。当初は手動にて試行行為が行われていたが、後に自動化されスクリプトにより10万回以上のログイン試行が行われた。このDoS攻撃はFBIの家宅捜索が入る日まで続いていた。 - 14名の従業員の大半は男と何らかの関わりがあるか、上級管理職だった。FBIは男がこれらの特定の従業員に対して攻撃を行う動機があったとしている。また当該行為が大量のトラフィックを発生するものであったことから、攻撃は仮想サーバーを介して行われた可能性があると分析を行っている。

- 押収された男のPCからは攻撃を実行するにあたって技術的な証拠が確認されている。例えば、先の従業員のアカウントのメールアドレスが入力されたMyIDの画面を保存したものがあったが、その画面上にはアカウントロックが行われたとの表示がされていた。またChromeのブックマークレットを使用したMyIDに対するログイン試行スクリプトも確認された。(スクリプトを実行すると

login-submitのオブジェクトに対して自動的にクリックを行うというもの。)

事案(5) 個人情報探査と自宅訪問

- 押収された男のPCの仮想マシン上には「DOX」フォルダーが存在していた。フォルダーには5つのPDFファイルが存在しており、ファイル中には先のDoS攻撃を仕掛けていた4人のほか、そのうちの1名の親族と思われる人物を含む5人の電話番号やメールアドレス、住所、家族の情報などの個人識別の情報が含まれていた。

- これらの情報はサードパーティのWebサイトから取得されたと記されており、訴状に掲載されたPDFファイル名から推測するにバックグラウンドチェックサービスとして公開されている「BeenVerified」が使用された可能性がある。

- また男は従業員1名の自宅に訪れたとされており、自宅前の車のナンバーや訪問者の顔などRingドアベルの画像に残っていた。訪問した従業員の住所は男のPCに保存されていたことから、男は訪問した従業員の住所を把握していたとみられる。突然訪問を受けた従業員は米国ディズニーへ連絡をとるとともに、その場を離れホテルへの避難を余儀なくされた。

関連タイムライン

| 日時 | 出来事 |

|---|---|

| 2024年6月13日頃 | 男が米国ディズニーから解雇される。 |

| 2024年7月3日 | Menu Creatorで架空アカウントを作成。 |

| 2024年7月4日 | Menu Creatorのフォントの入れ替えが行われ、データベース利用不可に。 |

| 2024年8月29日以降 | 米国ディズニー社従業員14名のアカウント強制ロックするDoS攻撃が発生。 |

| 2024年9月23日 | FBIが男の自宅を家宅捜索。DoS攻撃が停止される。 |

| 2024年10月8日 | FBIが男のGoogleアカウントの捜査令状を取得。 |

| 2024年10月22日 | Googleが男に捜査令状に基づき通知。 |

| 同日 22時45分頃 | 男の所有している車がDoS攻撃を行っていたうちの一人の自宅前に駐車。 |

| 2024年10月24日 | FBIが男を逮捕。 |

更新履歴

- 2024年11月9日 AM 新規作成

*1:Fired Employee Allegedly Hacked Disney World's Menu System to Alter Peanut Allergy Information,404,2024年10月30日

*2:Ex-Disney worker accused of hacking computer menus to add profanities, errors,AP,2024年11月1日

*3:Fired Disney employee allegedly hacked into company system to change allergen info on menus,CNN,2024年10月30日

*4:男は捜査に協力するFD-395に署名し、押収されたPCのパスワード「f9ream」の提供を行ったが、その後これが誤っていた(正しくは「f9reAM」)とのやり取りも告訴状に書かれていた。