bashに脆弱性が確認されたとして騒ぎになっています。ここではCVE-2014-6271に関する情報をまとめます。

#記載内容について、誤っている、追記した方がいい等情報がございましたら@piyokangoまでご連絡お願いします。

脆弱性情報

脆弱性の愛称

- ShellShock

- Bashbug

CVE番号

Bash周りで発行されているCVEは6つ。その内詳細が不明なのが2つ。(CVE-2014-6277,CVE-2014-6278)

| CVE | 発見者 | 想定脅威 | 特記 |

|---|---|---|---|

| CVE-2014-6271 | Stephane Chazelas氏 | 任意のコード実行 | ShellShockの発端となったバグ。 |

| CVE-2014-7169 | Tavis Ormandy氏 | 任意のコード実行 | CVE-2014-6271修正漏れによる脆弱性 |

| CVE-2014-7186 | Redhat | DoS | メモリ破壊(Out-of-Bounds Read)の脆弱性 |

| CVE-2014-7187 | Redhat | DoS | off-by-oneエラーの脆弱性 |

| CVE-2014-6277 | Michal Zalewski氏 | 任意のコード実行 | 信頼されていないポインタの使用(詳細不明) |

| CVE-2014-6278 | Michal Zalewski氏 | 任意のコード実行 | 特別に細工された環境変数の参照(詳細不明) |

GNU bash パッチ情報

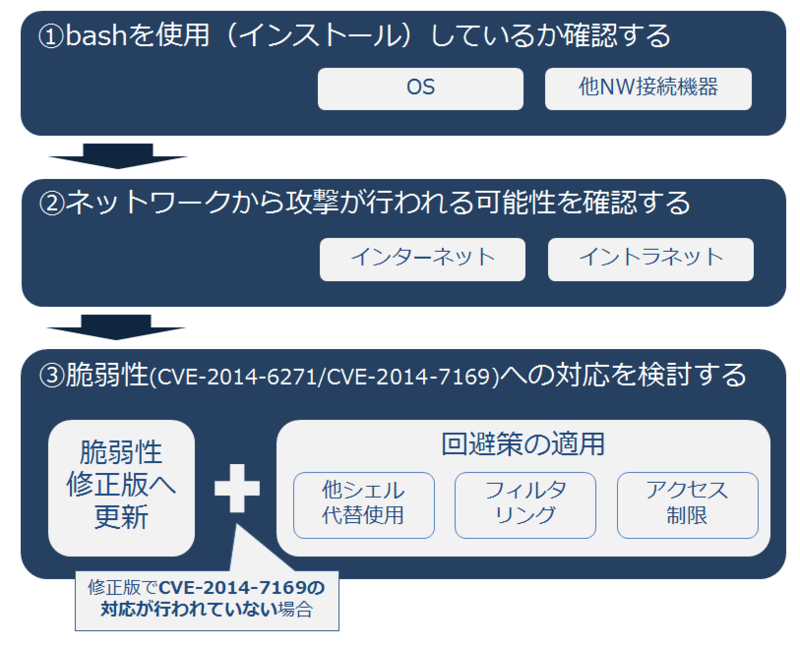

ShellShockの対応フロー

ShellShockの影響が及ぶケース

脆弱性検証コード

簡易チェック(CVE-2014-6271/CVE-2014-7169)

以下のコマンドを実行して「vulnerable」が表示された場合、脆弱性の影響を受ける可能性がある。

| CVE | PoC |

|---|---|

| CVE-2014-6271 | env x='() { :;}; echo vulnerable' bash -c "echo this is a test" |

| CVE-2014-7169 | env x='() { (a)=>\' bash -c "echo echo vulnerable"; cat echo |

| CVE-2014-7186 | bash -c 'true < |

| CVE-2014-7187 | (for x in {1..200} ; do echo "for x$x in ; do :"; done; for x in {1..200} ; do echo done ; done) | bash || echo "vulnerable" |

| CVE-2014-6277 | 未入手 |

| CVE-2014-6278 | env x='() { _;}>_[$[$())] { echo vulnerable; }' bash -c "echo test" |

- CVE-2014-7187はpiyokango環境だと何故か成功せず、、。

- 9/30修正 CVE-2014-6277,CVE-2014-6278のPoCを当初掲載しておりましたが、この脆弱性のPoCではありませんでした。

- CVE-2014-7169は修正済みのバージョンで実行した場合「echo vulnerable」と表示されます。

Metasploit

- metasploit-framework / modules / auxiliary / scanner / http / apache_mod_cgi_bash_env.rb

- metasploit-framework / modules / auxiliary / server / dhclient_bash_env.rb

- metasploit-framework / modules / exploits / multi / http / apache_mod_cgi_bash_env_exec.rb

- metasploit-framework / modules / exploits / osx / local / vmware_bash_function_root.rb

各ディストリのデフォルトシェル

| ディストリ | デフォルトシェル |

|---|---|

| Mac OSX | bash |

| RHEL | bash |

| CentOS | bash |

| Fedora | bash |

| Debian | sh(lenny) dash(Squeeze) |

| Ubuntu | dash |

| FreeBSD | tcsh |

| Android | sh |

WAF/IDS/IPSの対応

| ベンダ | 対応状況 |

|---|---|

| Snort | VRT Rules 2014-09-24 VRT Rules 2014-09-25 |

| Symantec | 27907 - OS Attack: GNU Bash CVE-2014-6271 |

| TrendMicro | DSRU14-028(DPI) 1618 - Shellshock HTTP REQUEST(DDI) |

| IMPERVA | Imperva Security Response for CVE-2014-6271 (AKA "Shellshock") |

| SST | bashの脆弱性について |

| Checkpoint | CPAI-2014-1846 |

| Barracuda | secdef 2.1.14182 |

| Paloalto | 36729 |

| HP | HP TippingPoint Filter 16800, 16806(CVE-2014-6271) 16807, 16808(CVE-2014-7169) |

| Fortigate | 5.552 Vulnerability: Bash.Function.Definitions.Remote.Code.Execution |

| IBM | XPU 34.091 |

| VMware | VMSA-2014-0010.2 |

ShellShockの探索・攻撃行為に関係する情報

- (PDF) 警察庁 Bash の脆弱性を標的としたアクセスの観測について

- (PDF) 警察庁 Bash の脆弱性を標的としたアクセスの観測について(第2報)

- IBM TokyoSOC bash の脆弱性に対する攻撃(“ShellShock“攻撃)を確認

- Website Security - Shell Shock Vuln Actively Attacked | Sucuri Blog

- Attackers exploiting Shellshock (CVE-2014-6721) in the wild | AlienVault

- Linux/Bash0day alias Shellshock alias Bashdoor

- Bash Vulnerability (Shellshock) Exploit Emerges in the Wild, Leads to BASHLITE Malware

- Zscaler Research: Shellshock attacks spotted in wild

- bashに存在する「Shellshock」脆弱性を利用した攻撃を確認、「BASHLITE」へ誘導 トレンドマイクロ セキュリティ ブログ (ウイルス解析担当者による Trend Micro Security Blog)

- Jun Mukai's blog: /dev/tcpによるbashのソケット通信

- □shellshockできてたアクセス #shellshock | Linux Install Memo

- 0day.jp (ゼロデイ.JP): bash 0dayマルウェア感染の「real time」リバースエンジニアリング

- Shellshock Exploits in the Wild

Tokyo SOCでは、先日公開された bash の脆弱性 (CVE-2014-6271等) を悪用する攻撃(“ShellShock“攻撃)[1]が開始されていることを確認しています。

https://www-304.ibm.com/connections/blogs/tokyo-soc/entry/shellshock201409?lang=ja

それらの攻撃の中でも、特に注目すべき点として、DoS 攻撃等を行う不正なプログラムをサーバー上へ設置することを目的とした攻撃を確認しています。

#shellshock の攻撃を検知しました。pingを特定IPアドレスに1発だけ打っているので、脆弱性のあるサイト/ページの検知が目的のようです

— 徳丸 浩 (@ockeghem) 2014, 9月 25こんなログが。[http]のところは勝手に短縮URLになるとこまるので改変。

"shellshock-scan ([http]blog.erratasec.

com/2014/09/bash-shellshock-scan-of-internet.html)"

— znrk (@znrk) 2014, 9月 25LAC発表会、Bash脆弱性、Shell Shockについて。LACの監視センターJSOCで、複数件の攻撃を確認したとのこと(Webサーバ乗っ取り試行し失敗) pic.twitter.com/t6a3bPK7ND

— 三上洋 (@mikamiyoh) 2014, 9月 26()+%7b+(a)=%3e%5c%27+bash+-c+%27echo .... という攻撃が何度も来るようになりました #shellshock

— 徳丸 浩 (@ockeghem) 2014, 10月 2BashExploitの試行元アドレス

23.235.43.21

23.235.43.23

23.235.43.25

23.235.43.27

23.235.43.29

23.235.43.31

24.251.197.244

54.228.25.245

75.127.84.182

82.118.242.223

106.185.25.239 (www.0rz.it)

89.207.135.125

108.174.50.137

122.226.223.69

128.199.216.68

166.78.61.142

198.58.106.99

201.67.234.45

209.126.230.72

BashExploitによる接続先情報

24.251.197.244

101.55.120.234

103.25.56.88

104.131.0.69

118.99.61.15

176.99.6.189:3128

198.101.206.138

198.206.15.239

209.126.230.74

216.75.60.74

antalos.com

panhandlenursing.org

psicologoweb.net

singlesaints.com

shellshock.detectify.com

shellshock.brandonpotter.com

pwn.nixon-security.se

vk.websecurelogin.com

web5.mooo.com

www.k2proxy.com

ytcracker.com

ShellShockマルウェア

| Type | 検体名 | 通信先 | サンプルHash |

|---|---|---|---|

| BashExploit(CVE-2014-6271) Linux Backdoor |

Linux/Wopbot(McAfee) ELF_BASHLITE.A (TrendMicro) ELF_FLOODER.W (TrendMicro) ELF_BASHLITE.SM (TrendMicro) ELF_BASHLET.A (TrendMicro) |

162.253.66.76 162.253.66.76:53 27.19.159.224:4545 89.238.150.154:5 108.162.197.26 213.5.67.223 |

0229e6fa359bce01954651df2cdbddcdf3e24776 96498e53200cfb3947cbd5357f6833a1d0605360 |

| Bot | PERL_SHELLBOT.CE (TrendMicro) PERL_SHELLBOT.WZ (TrendMicro) |

us.bot.nu:5190 fbi.bot.nu:5190 |

− |

| MacOSX Payload | Backdoor:OSX/Tsunami.A (F-Secure) OSX/Tsunami (McAfee) |

− | e75b8133404dcea606a04a8e4c03b0af8bec6d22 |

検証/対策記事

- BASHの脆弱性でCGIスクリプトにアレさせてみました - ブログ - ワルブリックス株式会社

- 先程から騒ぎになっているbashの脆弱性について | 上田ブログ

- CVE-2014-6271に関する小ネタ - mt_caret.blog

- BASHの脆弱性でCGIモードで動いてるPHPにアレさせてみました | dogmap.jp

- Blog: bashの脆弱性がヤバすぎる件 – x86-64.jp - くりす研

- Bash 脆弱性(2) CVE-2014-6271 / CVE-2014-7169 は何が危険で問題なのかを検証してみました。 – CLARA ONLINE techblog

- Bash 脆弱性 -ShellShock- (5) CVE-2014-6271 で fix されていない CVE-2014-7169 の脆弱性って何か確認してみました – CLARA ONLINE techblog

- Bashの脆弱性CVE-2014-6271をOS X で修正する方法。

- OSX - CVE-2014-6271のbashの脆弱性に対応する方法 - Qiita

- Python でシェルを経由する可能性のあるモジュール - Qiita

- 2014/09/24に発表されたBash脆弱性と解決法(RedHat系) - Qiita

- AWS - bash脆弱性への対応 - Qiita

- 【実行注意】MacOS用 bashの脆弱性の対策 updateできないよね? (shellshock) - 器用貧乏の果てに

- Bash の脆弱性が騒ぎになっていたのでアップデートした件 | WWW WATCH

- Debian squeezeでShellShock対策 - おおたの物置

- Ubuntu Weekly Topics 2014年9月26日号 14.10の開発・“shellshock”とその対応・UWN#384

- Vagrantですぐに体験するbashのShellShock脆弱性の恐さ - Qiita

- CentOS4でbashをアップデートする(ShellShockの件) - uzullaがブログ

- ファイアウォール内のサーバに対するShellshockを利用した攻撃 - 葉っぱ日記

- 「CVE-2014-6271」、「CVE-2014-7169」について調べてみた(Debian Wheezy) - labunix's blog

- tsekine's miscellaneous thoughts: Bash の脆弱性について

- ウェブアプリにおけるBash脆弱性の即死条件 #ShellShock - めもおきば

- Ubuntu 12.04と14.04でbashの脆弱性(ShellShock)対策をする - エロサイトの作り方

- bashの実行権を落としてCentOSが起動せず四苦八苦して復旧した記録 - Gobble up pudding

- GNU Bashの環境変数処理の不備により任意のコードが実行される脆弱性(CVE-2014-6271,CVE-2014-7169)に関する検証レポート ― (n)

- 閉鎖環境でも 超簡単に Bash を一括アップデートする。 #shellshock #ansiblejp thanks ansible - Hack the World!

- Linuxアプライアンス類もBash脆弱性対策を - @sknn's tumblr

- bash の脆弱性の影響を受ける典型例 : あかぎメモ

- SheevaPlugのbashの脆弱性対応: のら犬にさえなれない

- Bashの脆弱性(CVE-2014-6271)のパッチをチラっとみた - Qiita

- bash の脆弱性 "Shell Shock" のめっちゃ細かい話 (CVE-2014-6721) - もろず blog

- bash の脆弱性 "Shell Shock" のめっちゃ細かい話 その2 (CVE-2014-7169) - もろず blog

- Azure Web サイトと bash の脆弱性 (CVE-2014-6271) について調べてみた - しばやん雑記

- shellshockはPerl/CGIでsystem()にダメージありや無しや - ろば電子が詰まっている

- bashに深刻な脆弱性 (CVE-2014-6271, CVE-2014-7169) - 気ままなブログ

- bash脆弱性(shellshock) でQNAPのNASと向き合ったひと幕のお話 | デジモノに埋もれる日々

- Webminの脆弱性+bashの脆弱性でトロイの木馬がroot権限で入る - M.C.P.C. (Mamesibori Creation Plus Communication)

ShellShock Demo

自身の復習、もしくはあまり詳しくない人に分かりやすく説明するネタとして。> Metasploitable 2 - CVE-2014-6271 - YouTube https://t.co/syBl1kXYTB

— Neutral8x9eR (@0x009AD6_810) 2014, 9月 25セキュリティ関係組織の記事

日本語記事

英語記事

- Symantec Shellshock: All you need to know about the Bash Bug vulnerability

- TrendMicro Bash Vulnerability Leads to Shellshock: What it is, How it Affects You

- Kaspersky "Bash" (CVE-2014-6271) vulnerability – Q&A

- WebSense CVE-2014-6271 - Remote 'Shellshock' Vulnerability in Bash

- IMPERVA Shellshock Vulnerability (CVE-2014-6271)

一般報道

- 09/25 ロイター UNIX系のソフト「bash」に重大バグ、システム乗っ取りも (魚拓)

- 09/26 AFP 「Mac OS」などに致命的脆弱性、数百万台に影響の恐れ (魚拓)

- 09/26 日本経済新聞 サーバーなどのソフトに重大な脆弱性 各社、対応策急ぐ (魚拓)

- 09/26 WSJ グーグルとアマゾン、セキュリティー欠陥の修正急ぐ (魚拓)

- 09/27 NHK 閲覧でウイルス感染も「bash」に重大欠陥 (魚拓)

- 09/27 時事通信 サーバー用ソフトに重大な欠陥=企業など対応急ぐ (魚拓)

- 09/27 朝日新聞 リナックス使うHP、サイバー攻撃の恐れ 官公庁も利用 (魚拓)

謝辞

- このまとめは次の方の情報を元に追記、修正を行っています。ありがとうございます。

- @y_kareさん

- @axfantasiaさん

- @Sheileさん

- @miau_jpさん

- @sknnさん

- @kensukesanさん

- @vulcainさん

- @igrepさん