Kaspersky LabはASUSが提供するソフトウェア「ASUS Live Update」がバックドア化し、一部ユーザーを対象にマルウエアを配布する攻撃が展開されていたとして調査結果の一部を発表しました。この攻撃を同社は「Operation ShadowHammer」と呼称しています。ここでは関連する情報をまとめます。

Kaspersky Labの調査報告

- 詳細は2019年4月8日~11日にかけシンガポール開催されるSASで報告される予定。

また同社の調査報告についてMotherboardが取材した記事が公開されている。

motherboard.vice.com

- 2019年3月21日に取材依頼を行っているがASUSからの返事がない模様。

ASUSの反応

Secure your ASUS PC devices now! Download the latest version of Live Update tool to make sure your device is protected from any malicious programs. #cybersecurity #ASUS #ASUSLaptops https://t.co/h728NY6hb0 pic.twitter.com/tcqNdMx0db

— ASUS (@ASUS) 2019年3月26日

- MotherboardによればKaspersky Labの情報提供から3月25日までユーザーへの通知は確認されていない。

- Kaspersky Labの調査によれば問題の証明書の内、無効化されたのは1件で、2件は有効な状態が継続している。

- The Vergeの取材に対して26日中に公式に声明を出すとASUSがコメントしその通り公開。*1

タイムライン

| 日時 | 出来事 |

|---|---|

| 2018年5月3日 | 何者かによるセカンドステージのマルウェア通信先の登録日。 |

| 2018年6月~11月 | 当該期間中に攻撃が発生していた可能性。 |

| 2018年11月頃 | セカンドステージの通信先がシャットダウン。 |

| 2019年1月27日 | Kaspersky Labの研究者がこの問題を確認。 |

| 2019年1月31日 | Kaspersky LabがASUSに対してこの問題に関する情報提供。 |

| 2019年2月14日 | Kaspersky LabがASUSと会合。 |

| 2019年3月25日 | MotherboardがASUSのサプライチェーン攻撃について報道。 |

| 同日 | Kaspersky LabがOperation ShadowHammerとして調査結果の一部を公開。 |

| 2019年3月26日 | ASUS がバックドアの問題について公式声明を公開。 |

| 2019年4月8日~11日 | Operation ShadowHammerについてSASで発表。 |

| 2019年4月23日 | Kapersky Labが第二報の調査結果を公開。 |

- 時差を考慮していないため日時が前後している可能性があります。

攻撃の手口

- ASUS社のアップデータを用いたサプライチェーン攻撃。

- バックドア化したASUS Live Updateを通じてマルウェアに感染する可能性があった。

- 問題のASUS Live UpdateはASUSのサイトから配布されていた。

対策

- 確認(診断)ツールで影響を受けるかを確認する。

- 影響を受ける端末であった場合は出荷時設定に復元する。

- 対象ではない場合、ASUS Live Updateを最新版(Ver 3.6.8以上)に更新する。

- ASUSはセキュリティ確保のためパスワードを定期的に更新することを推奨。

影響範囲

(1)影響を受ける環境

- ノートPCに利用されているASUS Live Updateのみ影響を受ける。

(2)感染台数

国別のバックドア化したアップデータをインストールしたとみられる台数内訳。

| 国 | Kaspersky Lab (約57000台検出) |

Symantec (約13000台検出) |

|---|---|---|

| ロシア | 約18%(約1万台) | - |

| ドイツ | 約16%(約9千台) | 約4%(約5百台) |

| フランス | 約13%(約7.4千台) | 約9%(約1.2千台) |

| イタリア | 約6%(約3.4千台) | 約11%(約1.4千台) |

| 米国 | 約6%(約3.4千台) | 約13%(約1.7千台) |

| スペイン | 約4%(約2.3千台) | - |

| ポーランド | 約3%(約1.7千台) | - |

| 英国 | 約2%(約1千台) | 約7%(約9百台) |

| スイス | 約2%(約1千台) | - |

| スウェーデン | - | 約3%(約4百台) |

| ポルトガル | 約2%(約1千台) | - |

| カナダ | 約2%(約1千台) | 約6%(約8百台) |

| 台湾 | 約2%(約1千台) | 約4%(約5百台) |

| オーストラリア | 約2%(約1千台) | 約12%(約1.6千台) |

| 日本 | 約2%(約1千台) | 約6%(約8百台) |

| ブラジル | 約2%(約1千台) | - |

- 台数はpiyokangoが算出したため正確な数字ではない。

- Kaspersky Labは詳細な数字を出していないため、凡その割合で算出。

Kaspersky Labの調査

Our blogpost on Operation #ShadowHammer, with information about targets, geography of victims and IOCs: https://t.co/cOlT4Uiuvt pic.twitter.com/8oNt7BQh8x

— Costin Raiu (@craiu) 2019年3月25日

- Kaspersky Lab製品ユーザーの内、5万7千人以上がこの手口を通じてインストールしていることを確認。

- Kaspersky Labは15か国の感染割合を表示。

- ロシアが約18%、日本ユーザーも約1%後半程度存在する。

- 2018年10月28日にユーザーの一人がセカンドステージのマルウェアに感染した可能性がある。

- 世界中のユーザー(100万人以上)に影響が及んでいる可能性を指摘。

Symantecの調査

- Motherboardからの情報提供を受け、Symantecも影響を受けたかを調査。

- Symantec製品ユーザーの内、少なくとも1万3千台のPCが感染。

- トップの約13%が米国ユーザー。日本ユーザーは約7%。

- 約8割がコンシューマー、残りが組織からの感染。

- アップデータを通じて別のマルウェアの感染者がいるか確認中。

- 問題のアップデータがASUS社のサーバーからダウンロードされたものとSymantecも確認した。

- 最大で50万台の端末に影響が及んだ可能性を指摘。

360威胁情报中心の調査

Almost 600 #MAC addresses targeted in the #ShadowHammer #APT attack get cracked by @360TIC. Below are statistics of related NIC manufacturers, #ASUS, #Intel and #AzureWave account for the most part. pic.twitter.com/1Geflvxp4h

— PatchSky Threat Intelligence Center (@360TIC) 2019年3月27日

- 対象のMACアドレスを調査した結果を公表。

| ベンダ | 件数 |

|---|---|

| ASUSTek COMPUTER INC. | 268件 |

| Intel Corporate | 157件 |

| AzureWave Technology Inc. | 101件 |

| Liteon Technology Corporation | 31件 |

| Hon Hai Precision Ind. Co.,Ltd. | 13件 |

| BizLink (Kunshan) Co.,Ltd | 7件 |

| AMPAK Technology. Inc. | 5件 |

| TwinHan Technology Co.,Ltd | 3件 |

| VMware, Inc. | 3件 |

| Chicony Electronics Co,Ltd. | 2件 |

| REALTEK SEMICONDUCTOR CORP. | 2件 |

| Digital Data Communications Asia Co.,Ltd. | 1件 |

| GOOD WAY IND. CO., LTD. | 1件 |

| HUAWEI TECHNOLOGIES CO., LTD | 1件 |

| TP-LINK TECHNOLOGIES CO.,LTD. | 1件 |

| 合計 | 596件 |

Redditに関連する書き込みか

- RedditにASUSのアップデータの不審な挙動を取り上げたスレッドが存在。

- ASUSFourceUpdater.exeというプログラムで表示されたもの。

- "Force"のスペルミスや詳細部が空欄表示となっている問題が指摘されていた。

- GreyWolfx氏らがVirustotalやウィルス対策ソフトでの検証結果を報告している。

- その当時は特段の懸念事項がスキャナで確認されず問題なしとされていた。

対象はMACアドレスで選別

- バックドア化したアップデータはMACアドレスによって標的とするか識別。

- Kaspersky Labが確認した200以上のマルウェアから600以上の固有のMACアドレスを抽出。

- MACアドレスはアップデータにMD5ハッシュ値でハードコードされていた。

- 標的リストはKaspersky Labが確認した範囲であり他にも標的が存在する可能性あり。

- 標的リストにはASUS製のプレフィックスも存在する。*2

- 対象のMACアドレスでない場合、セカンドステージのマルウェアは取得しない。

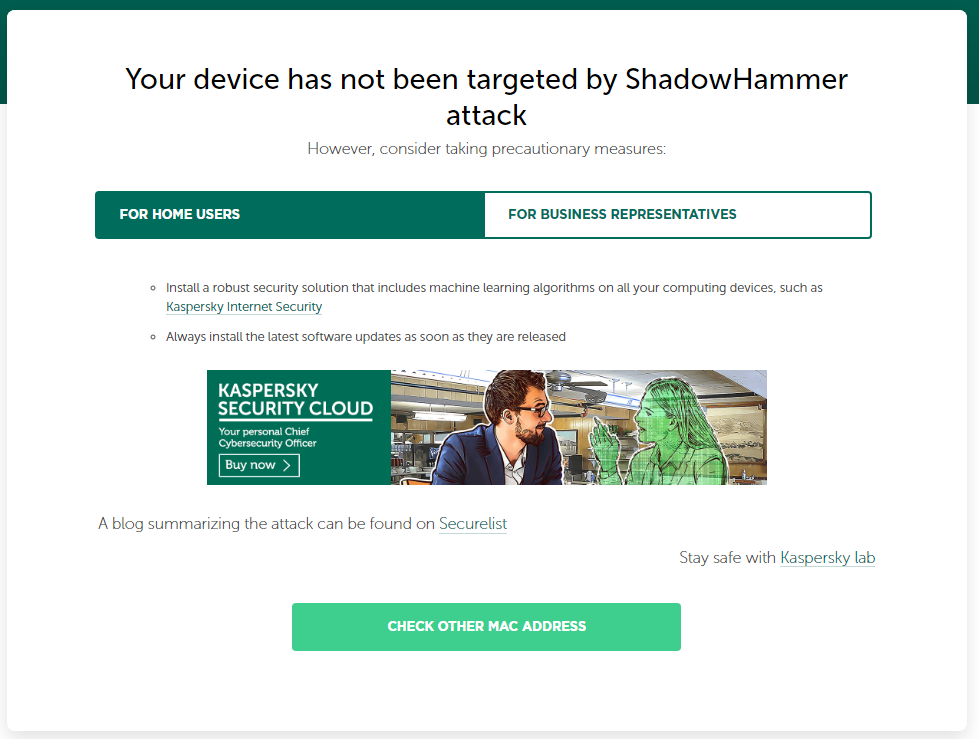

攻撃対象かの確認

- 攻撃対象確認ツールとしてASUS、およびKaspersky Labは確認ツールを用意。

- オンライン版はKaspersky Labが解読できた600件程度のMACアドレスのリストをもとに調査するもの。

- 対象のMACアドレスを利用する端末かを確認するもの。

- チェックで対象となった場合も侵害が確定するものではない。

- ターゲットとなっていた場合はKaspersky Labへメール(shadowhammer@kaspersky.com)で連絡をしてほしいと依頼。

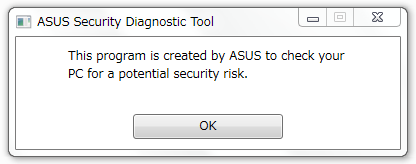

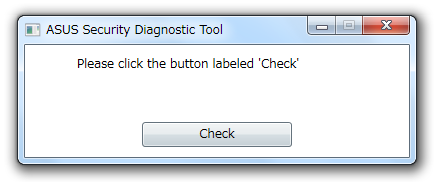

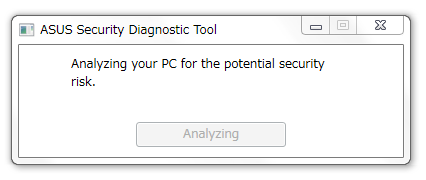

(1)スタンドアロン(Exe)による確認

ASUS、またはKaspersky Labが公開するExeを実行する。

| 公開元 | 確認・診断ツール | DL |

|---|---|---|

| ASUS | ASDT.exe (F649AFCC30A23665DFD906E9FC5081AE35474A2B) |

DL先 |

| Kaspersky Lab | shadowhammer.exe (2956BFCBD49D5755AE2B7960C5F66841C139B232) |

DL先 |

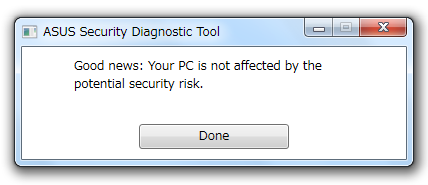

- ASUS

ASUSはチェックボタンを押すとスキャンが開始される。

問題なければ次の表示がされる。

ASUSのツールはASUS環境、およびインターネット接続時しか動作しない。

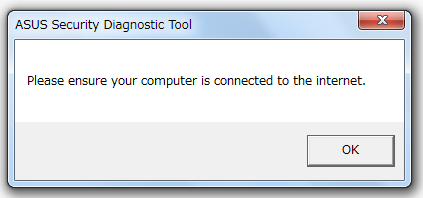

- Kaspersky Lab

Kaspersky Labのツールでは対象でない場合は次の表示がされる。

非公式だが該当する場合は次のような表示がされるものとみられる。

IMPORTANT It appears you have been targeted! Please send us an email to shadowhammer@kaspersky.com

バックドア化したアップデータ

(画像は改ざん前のASUS LiveUpdate)

- ASUS Live Updateは工場出荷時に標準でインストールされているユーティリティソフト。

- 有効化後は定期的にBIOS、UEFI、ドライバなどのアップデートをチェックする。

- 問題のアップデータはこのソフト自体のアップデートを通じて配布されたとみられる。

- Kaspersky Labはユーティリティを利用し続ける場合は最新版へのアップデートを推奨している。*3

- セキュリティベンダが解析レポートを公開している。

countercept.com

asec.ahnlab.com

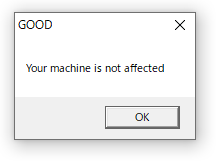

ASUS社の証明書を利用

- バックドア化したアップデータにはASUS社の正規証明書が用いられていた。

- 証明書の悪用は2件確認されている。

- 1件目は2018年半ばに期限が切れ、その後別のASUSの証明書に切り替えられた。

- Setup.exeに署名されている証明書は2019年3月26日時点でまだ有効な状態。

セカンドステージマルウェア

- logo.jpg、またはlogo2.jpgという名前で取得したファイルを元にしていたとみられる。

攻撃の背景、アクター

- Operation ShadowHammerの正確な背景は現時点で判明していない。

- Kaspersky Labが収集したエビデンスからShadowPadのアクターとの関与を疑っている。

- ShadowPadのアクターはMicrosoftからBARIUMとも呼称されているもの。

- BARIUMはWinntiバックドアを利用するアクター。

- このアクターはCCleanerの攻撃にも関連がみられるもの。

- ASUSもCClenaerの攻撃の対象となっていた。

IOC

バックドア化したアップデータ配布元

hxxp://liveupdate01.asus.com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER365.zip hxxps://liveupdate01s.asus.com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER362.zip hxxps://liveupdate01s.asus.com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER360.zip hxxps://liveupdate01s.asus.com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER359.zip

バックドア化したアップデータ検体サンプル

Liveupdate_Test_VER365.zip

バックドア化したアップデータの通信先

asushotfix.com 141.105.71.116

- 3月25日時点でこのドメインへの接続できない。

- セカンドステージマルウェアの取得に用いられたとみられる。

- 2018年6月~11月にかけて稼働していたとみられる。

実際に通信先として指定されていたものは以下。

hxxps://asushotfix.com/logo.jpg hxxps://asushotfix.com/logo2.jpg

asushotfixがホストされていたIPは以下のドメインでも用いられていた。

host2.infoyoushouldknow.biz nano2.baeflix.xyz www.asushotfix.com homeabcd.com simplexoj.com

Yara ルール

更新履歴

- 2019年3月26日 AM 新規作成

- 2019年3月26日 AM 情報追加、誤植修正

- 2019年3月26日 PM 情報追加

- 2019年3月27日 AM ASUSの公式声明を追加

- 2019年3月29日 AM 情報追加

- 2019年4月25日 AM 続報追加