Netcraftは、2019年5月13日頃にユニクロのオーストラリア向けオンラインショップが改ざんされ、画面上で入力する様々な情報が外部へ流出する可能性があったと報告しました。データの送信先や改ざんの手口から、RiskIQなども発表していたmagecartによる攻撃を受けたとみられます。

その後レポートは更新され、ファーストリテイリングより提供を受けた情報を元に、実際にはカード情報を含む顧客データが盗まれた可能性は低いと訂正されました。ここでは関連する情報をまとめます。

ユニクロオーストラリアの侵害

- 2019年8月29日、Netcraftが調査レポートを公開した。

- Netcraftが事態を認知したのは2019年5月18日。

- オンラインショップ利用者の情報が影響を受ける可能性があった。

- 発表当初はカード情報が必ず窃取される報告だったが、その後その可能性は低いとして訂正されている。

- 原因は入力フォームの情報を読み取ろうとする難読化されたスクリプトが挿入されていたため。

- すべてのリソースに難読化されたコードを埋め込まれていたとされる。

- 当該サイトはAWSのCloudfrontより配信されるファイルを読み込んでおり、S3 bucketsに格納されたデータが改ざんされたとみられる。

- S3のACLの設定が誤っており、全てのユーザーがBuckets内のファイルを変更できた。

- Netcraftの調査では他にguardianやhuffpostも影響を受けていたとみられる。ただし、スキミングコードは

scriptタグに挿入されることを想定された実装であり、2つのサイトではiframeタグに挿入されたためコードが表示されたのみで動作はしなかった。 - 同サイト上ではこの侵害に関する公式の報告は確認できず。(piyokango調べ)

Netcraftのレポートに事実誤認

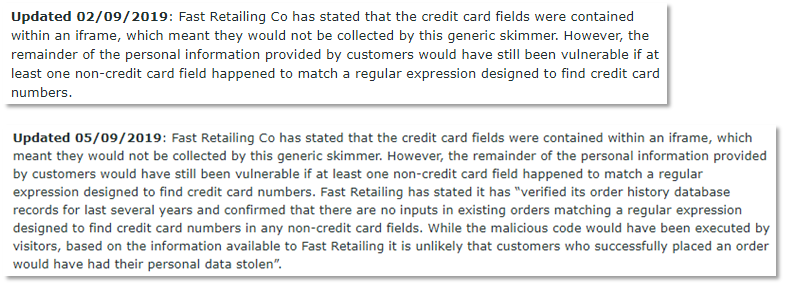

- 9月2日、5日にNetcraftのレポートが更新された。

- ファーストリテイリングの調査に基づき、顧客情報が外部へ流出した可能性は低い(unlikely)と訂正された。

2社の調査内容、見解を整理すると以下の通り。

| Netcraftが把握した事実 | FRの調査・見解 |

|---|---|

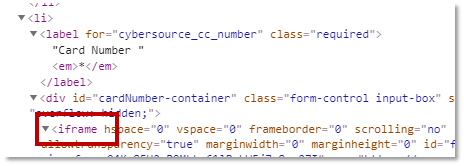

| 購入フォームにスキミングコードが挿入、および実行された | カード入力フォームはiframe内に存在し、スキミングコードの収集対象には含まれない |

| カード入力フォーム以外にカード番号を入力した場合*1、カード情報が外部へ流出する恐れ | 過去数年の購入履歴を確認し、窃取のトリガーとなる他入力欄へのカード番号入力記録は確認されなかった |

改ざんの手口

- 第三者が自由に変更できるAWS S3 bucketsを探査

- 手当たり次第にスキミングコードを含むスクリプトを追加

- 運よく入力フォームに影響を及ぼすスクリプトの挿入に成功

- 購入者が特定のフォーム上でカード番号を入力すると様々な情報が送信される恐れ

magecartによる手口

- RiskIQが誤って設定されたAWS S3 Bucketsを介して大量のWebサイトが侵害されていると報告。

- 同社の調査では2019年4月初旬頃から少なくともこの手口による侵害が始まっていた。

- 侵害対象数はドメイン数だけで見ると17,000件以上、Alexaランキング上位2000のサイトも含まれていた。

- スキミングコードは大量の拡散には成功したものの、実際には支払いページで読み込まれる事例は多くなく、そのやり口からShotgun Approachと同社に表現されている。

- VISAは2019年8月のレポートでこれらの事例を取り上げ、対策のベストプラクティスなども記載している。

- magecartはカードスキミングを行う少なくとも7つのサイバー犯罪のグループ。今回の手口はGroup 7によるものとみられている。

Hello Magecart Group 7 👋 (Page 35, https://t.co/aGlU98m0Ls). https://t.co/Raaydo7RHi

— Yonathan Klijnsma (@ydklijnsma) 2019年7月7日

日本国内の被害事例

同手口により改ざんされた(攻撃に失敗し、スキミングコードが露呈した)とみられる事例が報告されている。

こちらのブログも iframeで読み込んでいるHTMLが改竄されて #MageCart のスキミングスクリプトが露呈しています。

— tike (@tiketiketikeke) 2019年7月11日

先ほどのケースとはスクリプトの構成が若干異なるものの、同じ目的のものと思われます。

通信先は ww1-filecloud[.]com でした。 pic.twitter.com/U32n7g5lQL

IoC

不正なスクリプトの接続先の一覧としてNetcraft、RiskIQの記事に書かれていたものは以下の通り。

ww1-filecloud[.]com(2019年1月30日登録)

font-assets[.]com(2019年4月22日登録)

cdn-c[.]com(2019年5月13日登録)

cdn-imgcloud[.]com(2019年5月16日登録)

wix-cloud[.]com(2019年5月17日登録)

js-cloudhost[.]com (2019年5月17日登録)

更新履歴

- 2019年9月2日 AM 新規作成

- 2019年9月6日 AM Netcraftのレポート訂正を受け、記事を全体的に修正。(更新前記事のアーカイブ)

*1:厳密にはカード番号に合致する正規表現に一致する場合