Diffie-Hellman(DH)鍵交換の脆弱性を使ったTLSプロトコルに対する攻撃「Logjam Attack」に関する情報をまとめます。

脆弱性概要

脆弱性の概要情報は次の通り。

| 愛称 | Logjam Attack (攻撃手法の愛称) |

|---|---|

| Webサイト | https://weakdh.org/ |

| アイコン | 無し |

| CVE | CVE-2015-1716(Microsoft) |

| 発見者名 | 次の合同チームにより発見 フランス国立科学研究センター(CNRS) フランス国立情報学自動制御研究所(INRIA) Microsoft Research ジョンズホプキンス大学 ミシガン大学 ペンシルバニア大学 |

Logjam Attackの概要

Diffie-Hellman(DH)鍵交換の脆弱性。この脆弱性を用いて中間者攻撃が行われている環境において、TLS接続を512bitの輸出グレード暗号にダウングレードし、通信経路上のデータの盗聴や改ざんが可能。

合同チームのサイトでは次の3つのシナリオの検証デモが掲載されている。

- Offline Decryption of Weak DHE Connections

- DHE_EXPORT Downgrade and Offline Decryption of TLS False Start

- DHE_EXPORT Downgrade and Man-In-The-Middle Server Impersonation

技術的詳細情報は次の論文に掲載されている模様。(piyokangoは全ては読めていません。。)

FREAKとLogjamの整理

| 脆弱性呼称 | FREAK Attack | Logjam Attack |

|---|---|---|

| 原因箇所 | SSL/TLSの実装 | TLSの仕様 |

| 影響を受けるソフトウェア | 当該実装を行っているソフトウェア | DHパラメータが短いDH鍵交換を受け入れてしまうソフトウェア |

| サーバーの対策 | RSA_EXPORTの無効化 | DHパラメータを1024bit(可能であれば2048bit以上)で独自に生成 DHパラメータが選べない場合は修正版にアップデート (原則として*_EXPORT系暗号スイートは停止) |

自信なし。間違ってるかもです。

MITMの攻撃成立条件

以下の条件が成立する場合、通信内容の盗聴や改ざんの影響を受ける可能性がある。

- 接続元・接続先の通信間に第三者の介入が可能である。

- 接続先サーバーが輸出グレード(512bit)、あるいはそれ相当のDHパラメータを生成し、使用している。

- 接続元クライアントでDHパラメータの短いDH鍵交換を受け入れるソフトウェアを使用している。

脆弱性解説・まとめ

- Logjam: the latest TLS vulnerability explained

- HTTPS-crippling attack threatens tens of thousands of Web and mail servers | Ars Technica

- Logjam Attack: What You Need to Know | DigiCert Blog

- Logjam自分用メモ: 独房の中

- Logjam メモ - watarin's memo

- DH鍵交換に存在する脆弱性「Logjam」、HTTPSなどのプロトコルに影響 | トレンドマイクロ セキュリティブログ

- 1分で読む「Logjam」脆弱性と対策 - ITmedia エンタープライズ

タイムライン

| 日時 | 出来事 |

|---|---|

| 2015年5月12日 | Microsoftがセキュリティ更新プログラムMS15-055を公開。 |

| 2015年5月21日 | 合同チームがDH鍵交換の脆弱性を用いた攻撃 Logjam Attackに関する情報を公開。 |

Logjam Attackの影響対象

| 製品名 | 影響有無 | 影響対象・参考リンク |

|---|---|---|

| Internet Explorer(Windows) | 有り(5/12修正版リリース済) | 現行サポートされている全てのWindows OS |

| OpenSSL | 有り? | 既定で輸出グレード暗号は無効化されている。 |

| Safari(OSX) | 有りと報道 | 詳細不明 |

| Android | 不明 | 詳細不明 |

| Chrome | 有り |

合同チームやQualysのチェックではChrome 43でもVulnerableと表示されるため修正されていない模様(5/23追記) |

| Opera | 不明 | 詳細不明 |

| Firefox | 有りと報道 | 詳細不明 |

| OpenVPN | 設定次第 | TLSの脆弱性「Logjam」のOpenVPNへの影響について OpenVPN.JP TLSの脆弱性「Logjam」のOpenVPNへの影響 « yamata::memo |

| OpenSSH | 有り | On OpenSSH and Logjam – Technology & Policy – Jethro Beekman |

脆弱性評価

評価詳細

| 評価尺度 | NVD (CVE-2015-1716) |

|---|---|

| 攻撃元区分 | ネットワーク |

| 攻撃条件の複雑さ | 低い |

| 攻撃前認証要否 | 不要 |

| 機密性への影響 | 部分的 |

| 完全性への影響 | 無し |

| 可用性への影響 | 無し |

定性的評価

| 組織名 | 評価概要 |

|---|---|

| Microsoft | 総合的な深刻度:重要 |

影響を受けるブラウザか確認方法

合同チームの脆弱性情報サイト(https://weakdh.org/)に接続し、「Warning! Your web browser is vulnerable to Logjam and can be tricked into using weak encryption. You should update your browser.」と表示された場合、Logjamの影響を受ける可能性がある。プロキシを介して接続した場合、正しい結果が得られない可能性がある。

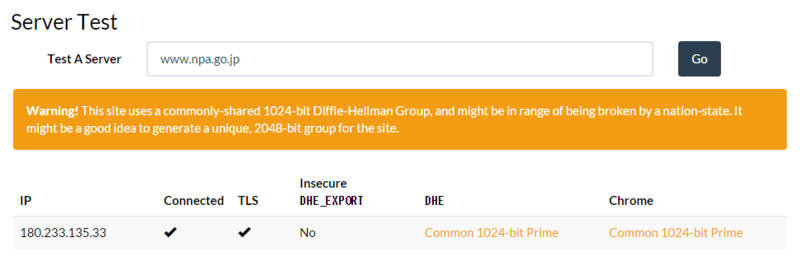

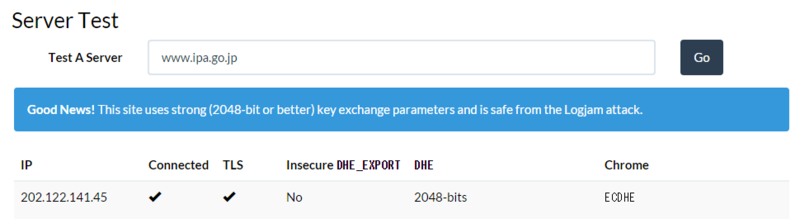

接続先のサーバーがLogjam Attackの影響を受けるか確認方法

- 合同チーム 脆弱性情報サイト https://weakdh.org/sysadmin.html

- Qualys SSL Labs Server Test https://www.ssllabs.com/ssltest/

OpenSSLでの確認方法

opensslコマンド(1.0.2)でのLogjamの確認方法

$ openssl s_client -connect host:443 -cipher "EDH" | grep "Server Temp Key"

Server Temp Key: DH, 512 bits

— 北河拓士 KITAGAWA,Takuji (@kitagawa_takuji) 2015, 5月 25解決策(サーバー側での対応)

- DHパラメータを1024bit(可能であれば2048bit)で独自に生成する。

- DHパラメータが明示的に指定できない場合は修正版にアップデートする。

- DH、DHE系暗号スイートを全て停止し、ECDH系暗号スイートを優先(設定の先頭記述)する回避策もある。

- DHE_EXPORT(DHE_*_EXPORT)系暗号スイートを停止した場合も、環境によっては512bitのDHパラメータが使用される可能性がある。

- 動作環境とするソフトウェアで接続不可の問題が起こらないか確認必要。

RHEL 6のApacheでは2014-10-13のbug fix and enhancement update(security fixではない)でDH 1024ビット以上に対応。

https://t.co/Egr3VMyVHS

— 北河拓士 KITAGAWA,Takuji (@kitagawa_takuji) 2015, 5月 22具体的な対策手順

合同チームのサイトでは次のサーバーにおける対策方法が紹介されている。

報道情報

| 報道元 | 日時 | 報道記事 |

|---|---|---|

| N/A | − | − |

更新履歴

- 2015年5月21日 PM 新規作成

- 2015年5月23日 AM 一部表現の見直しとChromeは修正されていなかったため修正

- 2015年5月25日 PM DHE_EXPORTの停止だけでは解決にならないため、当該記述箇所を修正。

*1:Logjam SSL/TLS Vulnerability Exposes Cryptographic Weakness,eWeeks,2015年5月21日アクセス