7月22日に朝日新聞が次のようなニュースを報じました。朝日新聞記者をなりすましたメールが国会議員に送られているというものです。ここではなりすましメールの詳細とそのメールに使われた手口についてまとめます。

朝日新聞記者を装うウイルスメール 国会議員2人に届く - 朝日新聞(魚拓)

送付された朝日新聞のなりすましメールについて

送付を受けたのは衆議院の平将明議員と参議院議員*1の二人です。メールを受け取られた平議員は次のツイートも投稿しています。

その後平議員が受けられていた取材動画を見ると、送られたメールは次の様な内容でした。このメールにはZIP形式のファイルが添付されており、これを開くとウィルスに感染する可能性もあるというものです。また報道によれば「憲法修正」*2についても取材を申し込む内容を確認しているとのことなので、参議院議員宛に送られたメールは平議員が受け取られた内容の一部分を修正して送ったものではないかと思われます。

件名:取材のお願い

本文:

平将様突然のメールをお許しください。

私、朝日新聞オピニオン編集グループの記者をしております(ぼかしてあるため記載内容不明)と申します。

どうぞ宜しくお願いいたします。このたび、日本経済再生問題に関して取材依頼をさせていただきたくご連絡いたしました。

詳しくは添付の取材依頼書をご参照いただき、お返事をいただけましたら幸いです。お忙しい折に恐縮ですが、何卒宜しくお願いいたします。

それでは、良いお返事をお待ちいたしております。(ぼかしてあるため記載内容不明)

(ぼかしてあるため記載内容不明)

*********************

朝日新聞オピニオン編集グループ 記者

〒104-8011 東京都中央区築地5−3−2

(ぼかしてあるため記載内容不明)

*********************

文体は丁寧で流暢な日本語のように見えますが、よく見ると名前の箇所が「平将様」となっており、平議員はもしかするとここから不自然さを感じ取られたのかもしれません。

朝日新聞はその後警視庁に通報をし、同様のメールを受け取られた方が以前から複数いたことが明らかになっています。この内、国際政治アナリストの菅原氏が自身のWebサイトを通じて詳細情報を公開しています。*3送付されたメールを見ると今回平議員が明らかにしたメールの内容と酷似していることが分かります。

菅原氏が受信した朝日新聞のなりすましメールの引用(実名部分はマスキング)

件名: 取材のお願い

差出人: kaw ano **********@mail.com]

本文:

突然のメールをお許しください。 私、朝日新聞オピニオン編集グループの記者をしております○○○○と申します。 どうぞ宜しくお願いいたします。この度、日米同盟の将来に関して取材依頼をさせていただきたくご連絡いたしました。 詳しくは添付の取材依頼書をご参照いただき、お返事をいただけましたら幸いです。

お忙しい折に恐縮ですが、何卒 宜しくお願いいたします。 それでは、良いお返事をお待ちいたしております。

○○○○

*********************

朝日新聞オピニオン編集グループ 記者

〒104-8011 東京都中央区築地5−3−2 TEL: 03−5362−5698 FAX: 03−5362−8562

E-mail:**********@mail.com

*********************

Twitter上で「朝日新聞オピニオン編集グループ」で検索してみると他にもつぶやかれている方がいました。

受信したと思われる時期に注目すると4月〜5月に3件(上記2件のつぶやきと菅原氏分)と7月中旬に3件(国会議員2件と上記1件のつぶやき)と偏りが見られ、特定の時期に集中して送っていることが考えられます。また報告されている件数は少ないですが、受信している方を見ると組織や業種もばらけており、攻撃対象を極一部に絞って送っているとは考えづらく、公開・報告されている情報は氷山の一角であり、まだまだ受信されている方はいらっしゃるのではないかと思います。似たようなメールが届いていないかをユーザーへ注意喚起したり、メールのログが手元にある場合はチェックしてみるのも良いでしょう。

ショートカットファイルを使った手口について

今回の手口についてはサイバーディフェンスの福森さんが既に解析しているのでそちらをお読み頂くと良いと思います。

エフセキュアブログ : 日本の安全保障を狙った攻撃の手口

上のBlogで掲載されているショートカットファイルのプロパティを見ると、リンク先には「c:\document\users\filetxt\2013-7-16\取材依頼書.txt」といった文字列が見受けられますが、書かれている文字列はこれだけではなく、左にスクロールしていくと実はコマンドプロンプトを呼ぶショートカットだったという話です。*4また、サイバーディフェンスの名和さんによればこの手口は「時差攻撃」とも呼ばれているようです。*5

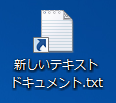

ここで気になったのはショートカットファイルのアイコンです。ZIPファイルにはショートカットファイルしか存在しておらず、そのショートカットファイルのリンク先も存在しない架空のものが設定された状態でした。にも関わらず、ショートカットファイルのアイコンはテキストファイルのように見えます。

ショートカットファイルを作成した後にコマンドプロンプトを呼び出すように変更すると、アイコンはコマンドプロンプトのものに自動的に変わりました。

このままではショートカットファイルのアイコンからすぐに怪しいと感づかれてしまいます。

そこでショートカットファイルのプロパティを開きます。

この中に「アイコンの変更」があり、この機能を使うと驚くことにショートカットファイルのアイコンを好きなものに変更することが出来ます。

今回攻撃者はこのような手順を用いてテキストファイルに使われるアイコンに変更したのだろうと考えられます。

またこのショートカットファイルを使った手口はそこまで新しいわけでもなく、2012年にシマンテックも似たような手口が使われたインシデントについて報告しています。

"LNK" はマルウェアへのショートカット | Symantec Connect Community

このショートカットファイルを悪用した流れを整理すると次のようになると思われます。

ショートカットファイルのアイコンは自由に変更が出来るため応用が利き、今後も似たような手口の攻撃が行われることが予想されます。例え見知った相手からであってもショートカットファイルには注意が必要ですね。

ただし、Vista以降のWindowsの場合、管理者権限で明示的に実行させない限り、コマンドプロンプトはユーザーの権限で動作するため、ショートカットファイルを使ってコマンドプロンプトを呼ぶだけではファイルの作成やレジストリの変更などに制限があります。また任意のファイルを実行させるにはUACが表示されるように思えるため、そのあたりどのように対応しているのかは興味があります。:)