2022年8月7日、米国のクラウドコミュニケーションプラットフォームサービスを提供するTwilioは従業員がスミッシングによるアカウント侵害を受け、その後に同社サービスの顧客関連情報へ不正アクセスが発生したことを公表しました。また、Cloudflareも類似の攻撃に受けていたことを公表しました。ここでは関連する情報をまとめます。

米国2社が相次ぎ公表

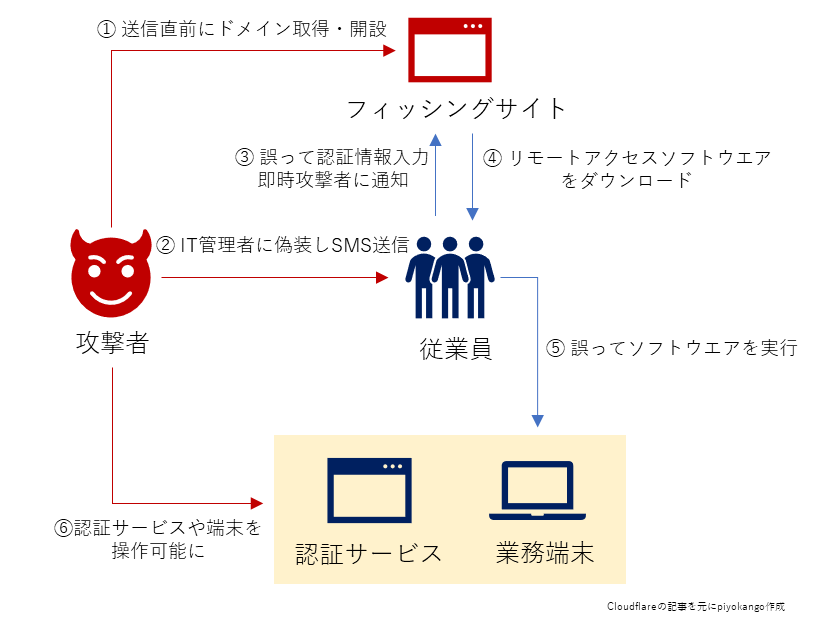

- TwilioとCloudflareは、従業員に対し、何者かがIT管理者からの通知になりすましたSMSを送り、記載されたURLからフィッシングサイトへ誘導される事例が発生したことを報告。

- 2022年8月7日 Twilio Incident Report: Employee and Customer Account Compromise

- 2022年8月10日 Cloudflare The mechanics of a sophisticated phishing scam and how we stopped it

- Oktaのログインページとほぼ同じ外観のフィッシングサイトが構築され、TwilioやCloudflareのケースでは企業ロゴもサイト上に埋め込まれていた。

- Cloudflareの調査によれば誤ってユーザーID、パスワードを入力すると即時にTelegramで攻撃者に情報が通知される仕組み。攻撃者へのリアルタイム通知が実現されているため、時間ベースのワンタイムパスワード(TOTP)にも対応しており、フィッシングサイトでTOTPの入力が要求される。

- 2社の従業員へ送信されたメッセージは以下のもので若干内容が異なるものの、パスワードの有効期限切れやスケジュール確認を要求しフィッシングサイトのURLをクリックするよう促すもの。

| SMSが届いた企業 | スミッシングの内容 |

|---|---|

| Twilio | パターン①:Notice! ******** login has expired. Please tap twilio-sso[.]com to update your password!パターン②:ALERT!! Your Twilio Schedule has changed. tap twilio-okta[.]com to see changes! |

| Cloudflare | Alert!! Your Cloudflare schedule has been updated, Please tap cloudflare-okta[.]com to view your changes. |

- スミッシングのSMSが届いた対象者は確かにその企業に所属する従業員であり、Cloudflareの場合は少なくとも76人の従業員の個人や業務用(一部は家族にも)の電話番号宛に届いていた。送信した人物が電話番号と従業員を特定する何らかの情報を持ち合わせている可能性があるが、Cloudflareでは従業員情報のデータベースのアクセスログ上からは今回の事案につながる兆候は確認していないため出自は判明していない。

- 送信に用いられた電話番号は、Twilioは米国通信事業者とぼかした表現を用いているが、CloudflareではT-Mobileが発行したSIMカードに関連する4つの電話番号からのものだったと明らかにしている。

Cloudflareはセキュリティキーを全従業員に発行

- 2社とも従業員がこのフィッシングに対して資格情報の入力を行ってしまっていたが、明暗を分けたのは認証に用いていた方式の差だった可能性がある。

- CloudflareはTOTPを用いた認証ではなく、YubikeyなどのFIDO2に準拠したセキュリティキーを全従業員に発行しており、攻撃者は盗み取った資格情報だけではこのセキュリティキーの認証を回避することが出来なかった。*1

- Cloudflareが確認した事例では、認証情報が盗まれたさらにその後、フィッシングサイトからリモートアクセス用のソフトウェア(AnyDesk)を含むファイルのダウンロードが開始され、誤ってファイルを実行してしまうと端末を遠隔で操作される流れになっていた。

1時間足らずで対応

- Cloudflareは今回のフィッシングへの対応についてタイムラインを公開しており、攻撃者によるSMS送信から1時間足らずの間に影響を受けた従業員のセッション切断や注意喚起を行った他、(速やかな連携を行ったのか)フィッシングサイトのテイクダウンもホスティング事業者より行われている。*2

| 日時(いずれもUTC) | 出来事 |

|---|---|

| 2022年7月20日 22時49分 | 攻撃者がCloudflareの従業員とその家族に対し100 件以上の SMS メッセージを送信。 |

| 2022年7月20日 22時50分 | 従業員が不審なSMS メッセージを Cloudflare セキュリティ チームに報告し始める。 |

| 2022年7月20日 22時52分 | 業務端末側の Cloudflare Gateway でフィッシングドメインが遮断されていることを確認。 |

| 2022年7月20日 22時58分 | チャットと電子メールで全従業員に対し注意喚起を送信。 |

| 2022年7月20日 22時50分~23時26分 | Oktaシステムログと Cloudflare Gateway HTTP ログのテレメトリを監視して、資格情報侵害を特定。検出時にログインセッションを切断し、アカウント一時停止。 |

| 2022年7月20日 23時26分 | フィッシング サイトがホスティング プロバイダーによって削除。 |

| 2022年7月20日 23時37分 | 流出した従業員の資格情報をリセット。 |

| 2022年7月21日 0時15分 | 攻撃者のインフラや手口について詳細な調査。 |

Twilioは一部利用組織に影響も認証情報へのアクセスは確認されず

- Twilioでは盗まれた資格情報を使って社内システムの一部に対して不正アクセスされ、特定の顧客情報へのアクセスが第三者により行われた。

- 8月10日の続報では、侵害された顧客数は125件が特定され全て通知済みであり、この時点で連絡を受けていない組織は影響を受けた証拠が確認されていないことを示していると説明。

- さらに影響を受けた顧客においても、パスワード、認証トークン、APIキーが許可なしに第三者によってアクセスされたという証拠は確認されていない。

Twilioへの攻撃影響がSignalに波及

Twilio Incident: What Signal Users Need to Know

- Signalは一部利用者にあたる約1,900人が、今回のTwilioの侵害による影響を受けた可能性があると公表した。

- Twilioのカスタマーポータルにアクセスしたことにより、影響を受けた約1,900人において、電話番号がSiganl アカウントに登録されていること、Signalへの登録に使用されたSMSの認証コードの把握の2点が可能となった。

- 攻撃者がポータルに接続可能となった期間において、SMS認証コードを介し、アクセスした電話番号を別の端末に登録する可能性があったが、現在は攻撃者はアクセス権を失っているため、攻撃は不可となっている。

- 約1,900人の内、攻撃者が明示的に3つの電話番号の検索を行ったことが判明しており、その内の1人からアカウントの再登録が行われたとの報告をSignalが受領している。

- 対象の約1,900人に対してはSignalから既に通知済みで、端末でSignalのアカウントを再登録するよう案内を行っている。また全ての利用者に対して、メッセージ履歴や連絡先、ブロックした相手のプロフィール情報、その他の個人データへの影響はないとしている。

Cloudflareが得た教訓

Cloudflareは攻撃の成功こそしなかったものの今回の事例を通じて得られた教訓があるとして、追加対応の内容を明らかにしている。

- 今回登録直後の悪用により遮断対応が遅れたため、過去24時間以内に登録されたドメインで稼働するサイトに対し、アクセス制限やサンドボックス化を行っている。「cloudflare」「okta」「sso」「2fa」などの文字列を含むホワイトリストに登録されていないサイトに対してブラウザ分離技術を通じてアクセスさせるようにした。

- また自社サービス(Cloudflare Area 1)を使用して同社を標的とするページの探査や、アクセス制限を強化し不明なVPNやレジデンシャルプロキシ等からのログインをさせないようにした。(いずれもCloudflareが顧客向けに提供しているサービスで出来るものとの宣伝も加えている。)

これ以外にCloudflareが上手く取り組めている3つのことについての重要性を強調。(宣伝を含むものの)学べるべきポイントもあるため以下に要点を記載。

- 1つ目は全てのアプリケーションに対してアクセスにハードキーを必要としたことで、導入以後フィッシング攻撃の被害は確認されていないと説明。またセキュリティキーの運用に関心のある組織はセキュリティチームに連絡するよう案内している。

- 2つ目は同社のソリューションが従業員とシステムの保護に際し不可欠であったこと。特にアプリケーションの認証を統合させておくことで、アクセスログの集中管理や侵害の可能性のある従業員のセッション強制停止、そしてその調査を可能としたと説明。

- 最後に偏執的ではあるものの非難のされない文化を醸成することがセキュリティにとって重要という点。今回のフィッシングをうけ、誤って入力をしてしまった3人の従業員に対し責任追及は行っていないとした。人間は間違いを犯すもので適切に報告を行い、隠蔽をしないということが非常に重要であると言及。

他社でも同様の攻撃か

- Twilioは他社からも同様の攻撃を受けていたと聞いたとを記載しており、今回2社を標的としたフィッシングドメインと似たような文字列(-okta[.]com)で取得された別ドメインに対してスキャンした履歴がurlscan上で確認できた。((urlscanでは確認できなかったが、twitterも類似ドメイン(

twitter-okta[.]com)がProkbunを通じて取得されていた。)) - Oktaでは企業名をサブドメインとして使用していることから、第三者が対象とする企業の利用状況の調査を比較的簡単に行うことが出来る。以下に列挙された組織はいずれもサブドメインから利用していると類推できるものだった。

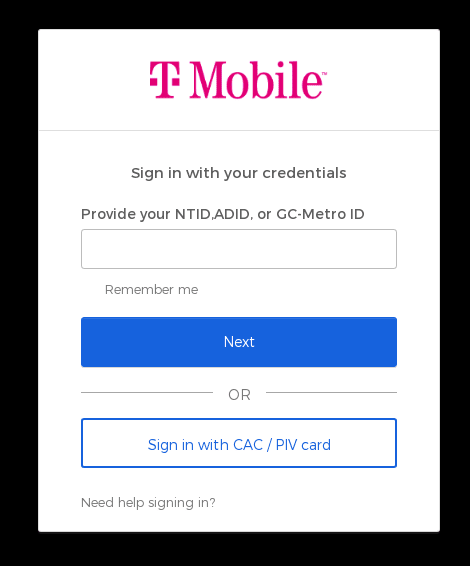

(1) T-Mobile ntid-okta[.]com

- スキャンは2022年6月2日。

- IPアドレスは

68.65.123[.]204(NAMECHEAP-NET, US) - 関連不明で偶然の可能性もあるが、Cloudflareがスミッシングの送信に用いられた電話番号の事業者がT-mobileであった。

(2) T-Mobile t-moblie-okta[.]com

- スキャンは2022年7月8日。

- IPアドレスは

45.63.79[.]150( AS-CHOOPA, US.)

(3) T-Mobile t-okta[.]com

- スキャンは2022年7月21日。

- IPアドレスは

2a02:4780:b:862:0:1c0d:c231[:]1(AS-HOSTINGER, CY.)

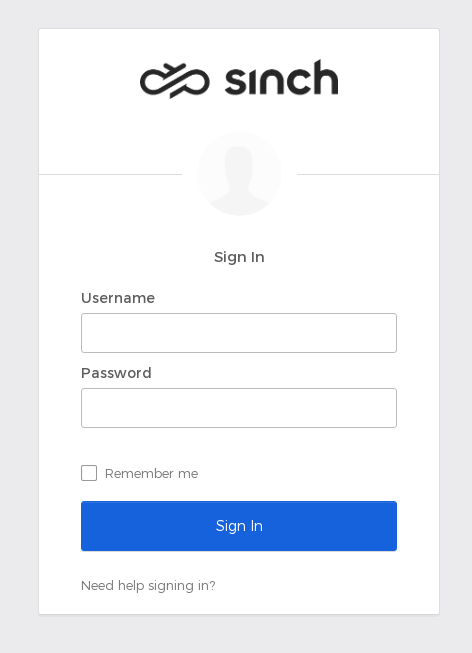

(5) sinch mailgun-okta[.]com

- スキャンは2022年8月5日。

- IPアドレスは

108.61.119[.]20(CHOOPA, US)

(6) Yahoo! ouryahoo-okta[.]com

- スキャンは2022年8月8日。

- IPアドレスは

155.138.240[.]251(AS-CHOOPA, US.)

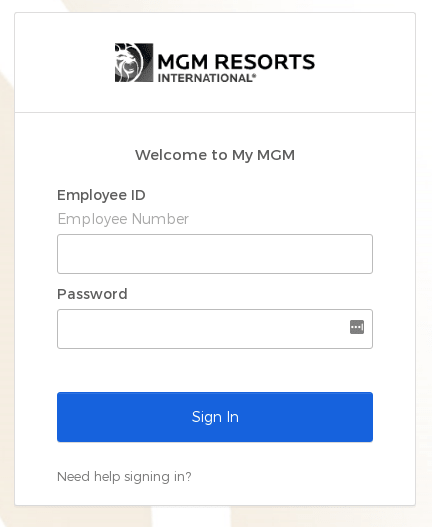

(7) MGM Resorts mgmresorts-okta[.]com

- スキャンは2022年8月6日。

- IPアドレスは

45.32.129[.]145(AS-CHOOPA, US.)

更新履歴

- 2022年8月14日 AM 新規作成

- 2022年8月17日 PM 続報追記(Signalへの影響)