2020年3月2日、国立感染症研究所は所内のサーバーが不正アクセスを受け、外部の掲示板への書き込みに踏み台として使われていたと発表しました。ここでは関連する情報をまとめます。

旧サーバー踏み台に書き込み

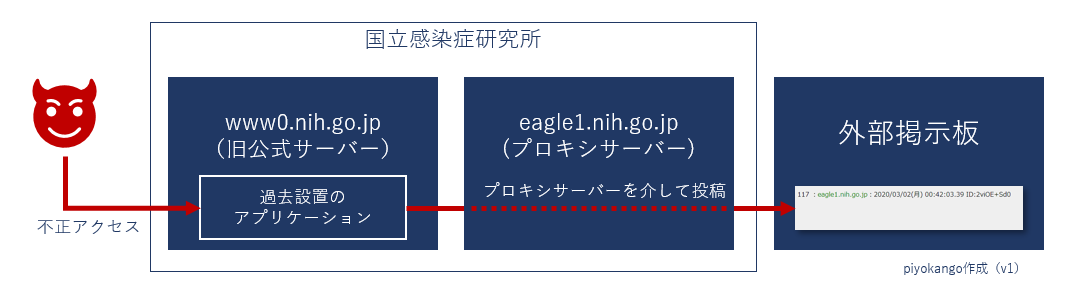

- 不正アクセス被害を受けたのは2012年までに国立感染症研究所が利用していた旧公式サーバー

www0.nih.go.jp(202.241.78.147)。現在h研究所職員が比較的自由に使うファイルサーバーとして利用していた。 - このサーバーを経由して同所のプロキシサーバー

eagle1.nih.go.jpを介し外部掲示板へ書き込みが行われた。 - 掲示板への3月2日の投稿はホスト名が露出して行われたものだが、投稿内容そのものは何も書き込みなく行われていた。

- 管理スレでIPアドレス開示が行われ、国立感染症研究所のIPアドレスからの書き込みであることが確定した。

2017年に犯行予告も投稿か

- 過去存在した別の掲示板に対し、2017年5月31日に同所のプロキシサーバーのホスト名で犯行予告が投稿されていた。

- この投稿が本当に同所サーバーからだったのか、また手口も今回と同じ

www0.nih.go.jpを踏み台として行われたのかは情報がなく不明。

原因は設置したままのアプリケーション

- 国立感染症研究所は2020年3月4日に不正アクセスについて発表。

- 同所は外部の掲示板利用者から窓口に行われた連絡を受け事態を把握。

- 過去に設置したままのアプリケーション直下に形跡を確認。サーバーの機能閉鎖とアプリケーションの削除を行った。

- 攻撃を受けたのは20年前に設置したPerl製のCGIプログラム。外部から操作され、別のPerlプログラムがサーバー上に設置された。*1

- 2月28日に不正アクセスの形跡が確認されたと報じられている。*2

- これまでのところ情報流出や改ざん、他サーバーへの被害は同所の調査では確認されていない。

- 投稿が行われた掲示板では「CGIの脆弱性」を指摘する書き込みがある。Googleのキャッシュにも2020年2月28日時点で

http://www0.nih.go.jp/~jun/cgi-bin/配下で複数のスクリプトが稼働していたとみられるキャッシュが残っていた。

更新履歴

- 2020年3月5日 AM 新規作成

*1:国立感染症研究所に不正アクセス、20年前のPerlプログラムが想定外の動作,日経クロステック,2020年3月5日

*2:国立感染症研のサーバーに不正アクセス 被害は確認されず,NHK,2020年3月4日