2017年6月5日、神奈川県警は大阪府の男子生徒がランサムウェアを作成したとして不正指令電磁的記録作成などの容疑で逮捕したことを発表しました。ここではこの事案に関わる情報とそこから調べた結果をまとめます。

尚、このランサムウェアは2017年5月に騒動となったランサムウェア「WannaCry」との関連はありません。

インシデントタイムライン

男子生徒のものと見られるTwitterアカウントと報道の時系列を整理すると次の通り。

| 日時 | 出来事 |

|---|---|

| 2017年1月6日 | 男子生徒と見られるTwitterアカウントがランサムウェアを作成したとツイート。 |

| 2017年1月7日 | 男子生徒と見られるTwitterアカウントがランサムウェアを配布するとツイート。 |

| 2017年1月 | 神奈川県警がサイバーパトロールを通じ男子生徒のTwitterアカウントを発見。 |

| 2017年4月 | 神奈川県警が男子生徒の自宅を捜索。PCなどを押収。 |

| 2017年4月9日 | 男子生徒と見られるTwitterアカウントのツイートが止まる。 |

報道されている事案概要

| 容疑者 | 大阪府高槻市 中学3年生 男子生徒 14歳。 |

|---|---|

| 逮捕容疑 | 不正指令電磁的記録作成、および不正指令電磁的記録保管の疑い。 2017年1月6日に自身の所有するPCを用いて、ランサムウェアを作成、保管した疑いがある。*1 ランサムウェアの作成に係る容疑で逮捕されたのは全国で初めて。*2 男子生徒は「間違いありません」と容疑を認めている。 |

| 動機 | 取り調べに対して自分の知名度を上げたかったなどと供述。 |

| 他供述 | 他報じられている男子生徒の供述 「力試しに作ってみたら出来た」*3 「少なくとも100件以上ダウンロードされた」 「自分のPCで約3日間で完成した」*4 (ランサムウェアの作成は)「独学した」*5 「小学生のころにパソコン(PC)教室に参加したのがきっかけでのめり込んだ」*6 |

その他事案に関して報じられている状況

捜査にあたった神奈川県警の対応

男子生徒が作成したランサムウェアの概要

- ランサムウェアを実行するとパソコンなどのデータが暗号化されて開けなくなる。

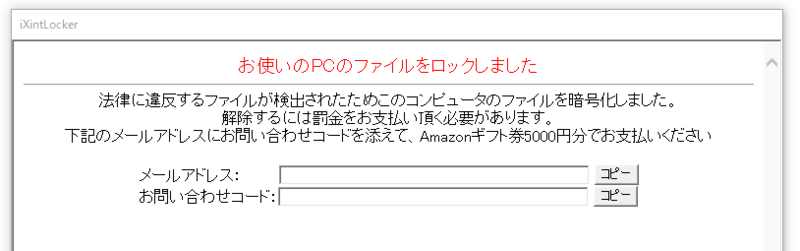

- 元の状態へ復旧する代わりに金銭を要求するポップアップが表示される。

- ポップアップには「解除するには罰金をお支払いいただく必要があります」等と表示される。

- ランサムウェアをダウンロードするだけでは被害には合わない。

- ダウンロードした人が暗号化する対象、保存先等を指定することが出来る。

- 身代金を要求する文面を任意に変更することが可能となっていた。

- 複数の無料の暗号化ソフトなどを組み合わせたもの。

- 2017年5月に確認されたWannaCryとは別物である。*8 *9

以下はこれらの報道を元にpiyokangoが確認した内容です。

男子生徒が利用していたとみられるオンラインサービス

逮捕された男子生徒はいくつかのSNS等のサービスを利用していた可能性がある。piyokangoが確認した男子生徒が利用していたとみられるサービスは次のもの。

この他にオンラインストレージ(Google Drive、MediaFire)の利用やWebサイトも設置していたとみられる。

以降は関連する人物を「作成者」と記述する。

Twitterを通じて公開されたランサムウェア

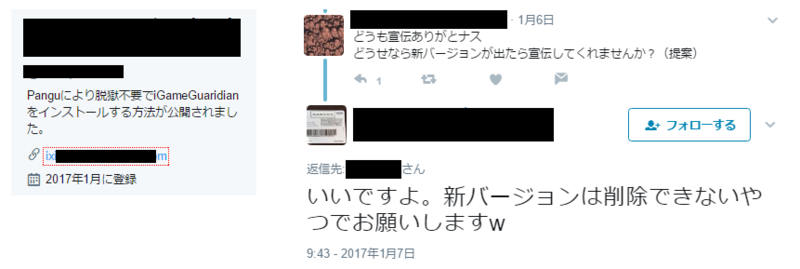

作成者のTwitterアカウントは1月6日、7日にランサムウェアに関連する投稿を行っている。産経新聞では「自由に使って」というコメントあったと報じられているが、少なくともランサムウェアに直接関係のあるこの2つの投稿には「自由に」との表現は確認できなかった。

| Twitterに投稿された日付 | 投稿内容 |

|---|---|

| 2017年1月6日15時50分 | 「ランサムウェア作ったったwwwwwwww」とツイート Ransomwareが動作するシーンを録画し投稿。 |

| 2017年1月7日03時01分 | 「さっきのランサムウェア配布 ↓をよく読んで、†悔い改めて†、どうぞ。↓」とツイート MediaFire上にアップロードしたランサムウェア一式(ZIPファイル)のリンクを掲載。 |

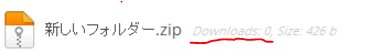

リンクをクリックするとMediaFireに接続する。ランサムウェアが公開されていた場所は「海外の掲示板」と報じられていたが、実態としてはオンラインストレージサービスであった。MediaFire上では次のように誰でもダウンロードできる状態で公開されていた。

また、同名のファイルがGithub上にも保存されていたことを確認した。TwitterでGithubへのリンクを投稿するなどの直接的な誘導は2017年6月10日時点で確認できなかったが、Twitterのプロフィールに掲載されているWebページ(既に削除済み)上ではこのGithubで公開したファイルへリンクが張られていた。

現在は関連するリポジトリが全て削除され404と表示される。(Githubアカウント自体は9日時点で停止されていない。)

またこのランサムウェアがダウンロードされた件数は「100件超」と報じられていたが、これはMediaFire上で表示される件数を指していたのではないかと見られる。ただし、何回もダウンロードすればそれだけカウントされることから100件という数字がそのままダウンロードした人数に合致するわけではない。(画像はpiyokangoが検証用にアップしたもの)

ランサムウェア「iXintLocker」のファイル構成

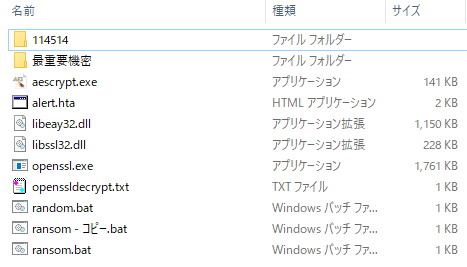

ランサムウェア「ransomware.zip」は男子生徒の逮捕以前よりこの動きを把握していた人がこのファイルと思わしき情報(Virustotalのリンク)を投稿している。これを元にファイルを調査したところ、ransomware.zipは20個のファイルが含まれた圧縮ファイルであったことを確認した。

またランサムウェアは「iXintLocker」という呼称が用いられている。これは暗号化後に表示されるHTA形式ファイルのタイトルから確認出来る。「iXint」はTwitterや他サービスでハンドルネームにも使用されていた文字列の一部と同じである。

圧縮ファイルには「aescrypt.exe」、「openssl.exe」といったEXEファイルやDLLファイルが含まれている。これはインターネット上に公開されたソフトウェアをそのまま利用していたとみられる。「複数の無料の暗号化ソフトなどを組み合わせたもの」と報じられているが、これを差していたと見られる。

| ZIPに含まれていた暗号化ソフト | 公開元 |

|---|---|

| aescrypt.exe | AES Crypt (Windows 32bit向けコンソール版) |

| openssl.exe libeay32.dll libssl32.dll |

OpenSSL for Windows |

暗号化ソフトウェアをバッチファイルから呼び出すことでランサムウェアとして機能(暗号化や復号など)させる実装となっていた。

| 作成されたとみられるファイル | 概要 |

|---|---|

| ransom.bat | ランサムウェア本体。暗号化するバッチファイル。 他にrandom.batというファイルが存在するが、これにファイルを暗号化する機能をアドオンしたものとみられる。 TrendMicroによればStackOverflow上に一部同じコードが公開されていた模様。 |

| ransom - コピー.bat | 暗号化されたファイルを復号するためのバッチファイル。 |

| alert.hta | 脅迫文を表示をするHTA形式ファイル。 |

Twitterに掲載されていたランサムウェアに関するFAQや免責事項

ランサムウェアの配布先リンクのTwitterへの投稿には、ランサムウェアに関するFAQ形式の概要説明と免責事項も掲載されていた。以下はその内容を引用したものである。

- 安全なのですか?

はい、初期状態はね。暗号化されるのはこの中の「最重要機密」フォルダだけでそれ以外の暗号化は行いません。また警告を表示するhtaファイルもレジストリ等を残しません(ただソースコードを改変しほかのフォルダも暗号化したり警告をスタートアップにしたりできます)

- iXintLockerをベースに作成されたランサムウェアを実行(あるいは実行させられ)必要なファイルが暗号化されてしまいました

マスター暗号鍵が変更させられていない場合、ransom(コピー).batに問い合わせコードを入力し、復号することが可能です。変更されている場合かつコンパイルされていない場合、マスター暗号鍵をソースコード中から確認が可能です。

コンパイルされていて暗号鍵が不明な場合、問い合わせコードを消失した場合、ファイルの復号化は不可能です。

- ソースコードの改変方法を教えてください

お断りします。どこを書き換えるかくらい自分で探してください。それでも分からないのなら非難を浴びるでしょうが知恵袋にでも行って聞いてください

免責事項として、ダウンロードした人の使い方には一切関与しません。又、ファイルの復号化に関する問い合わせは受け付けません

iXintLockerの機能

Twitterに投稿されたFAQで概略が説明されているものは確認できたが、圧縮ファイルには使い方に関する情報(Readmeのようなファイル)は確認できなかった。

配布されていたランサムウェア「ransom.bat」を実行した際に確認できた機能は次のものであった。

| 暗号化の対象 | 特定フォルダ(カレントフォルダに存在する「最重要機密」フォルダ)配下のファイル全てを暗号化する。 暗号化ファイルには元のファイル名に「.enc」といった拡張子が付与される。 |

|---|---|

| 暗号化の形式 | AES-256 bit ファイルの暗号化はAES Crypt、AES CryptのカギはOpenSSLで暗号化される。 OpenSSLで使用されるカギはバッチファイル内にハードコードされている。 |

| 感染させる手段 | ターゲットに事前に「最重要機密」フォルダに暗号化されると影響があるファイルを格納してもらった後、暗号化に必要な関連ファイル一式をダウンロードしてもらい、バッチファイル「ransom.bat」を実行させる必要がある。 |

一連の処理はすべて実行した端末の中で行われ、外部のサーバーに接続することはしない。

金銭の受け渡しはAmazonギフト券を想定

実行後に表示されるHTAファイルにAmazonギフト券の要求する記述がされている。メールアドレスが示され、そこへ問い合わせ番号とされる情報とともにギフト券に関する情報を送る想定での記述と思われる。

連絡を受けた側が復号をするに際して、どのような対応をとるのかは説明がなく不明だが、先ほどの一式に含まれる「ransom - コピー.bat」は最初のファイル群には含めずに、支払を受けて引き渡す作りだったのかもしれない。但し「ransom.bat」にマスター暗号鍵がそのまま記述されており、復号バッチがなくとも暗号化されたファイルを復号することは可能であったと考えられる。(これはTrendMicroのBlogでも同様の説明がされている。)

インターネット上に公開されていた他の作成物

ランサムウェアの調査を通じて、作成者が他にもインターネット上に2つの作成物を公開していたことを確認した。具体的には次の2つである。

- アドウェア作成ソフト

- YJSNPIウイルス

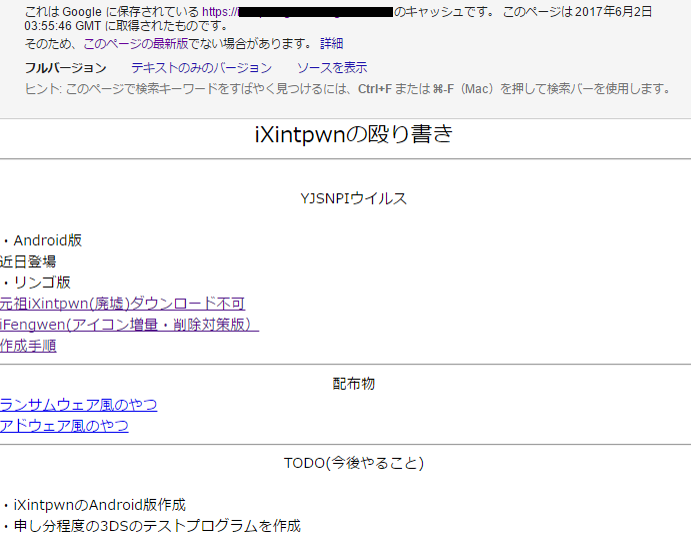

検索サイトのキャッシュからGithub上で次のようにまとめられていたことを確認できる。

これら2つの作成物についても調査した。

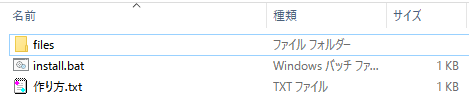

「アドウェア作成ソフト」の中身

アドウェア作成ソフトもiXintLocker同様にMediaFireやGithubに公開されていた。2016年11月には「クッソ昔に作ったアドウェア作成ソフト(Windows向け)を発掘したから配布しますwwwww作り方は内封のReadmeを読んでください(中略)間違えて自分で実行したりして消せなくなっても保証しません。(ていうか動作するかすら怪しい) 」と投稿されていた。

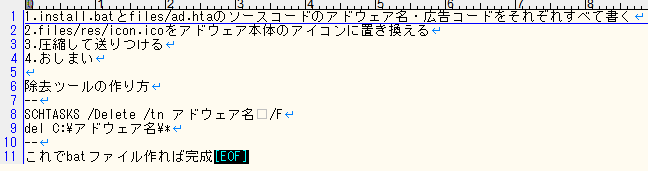

圧縮ファイルの中には4つのファイルが含まれていた。広告を埋め込んだHTA形式のファイルをスケジュールにて起動させるといったシンプルな実装で名前の通りアドウェアとして機能するものと見られる。バッチファイル、HTA形式ファイルといった組み合わせはiXintLockerと同じ流れを汲んでいる。

ランサムウェアとは違いアドウェア作成ソフトの圧縮ファイルには「作り方.txt」が含まれ、このテキストには使い方や感染させた後の除去ツールの作り方も記述されていた。

「アドウェア作成ソフト」のファイルの更新日時は2015年11月17日となっていた。Twitterに残っていた投稿の内、最も古いものは2016年11月24日であり、これの1年以上前である。

「YJSNPIウイルス」とは何か

もう1つの作成物「YJSNPIウイルス」はiPhone向けに作成されたウイルスとして撒かれていたもの。「野獣先輩ウイルス」とも呼ばれている。感染するとiPhoneのメニュー画面上に大量の人の顔のアイコンが作成される。また、作成されたアイコンは削除することが出来なくなる。実態はiOSのプロファイルを悪用したものであり、これをインストールすることで事象が発生する。

YJSNPIウイルスに関しては、感染後の様子を収めた動画など多くの情報がインターネット上に公開されており、被害を受けた人もいるとみられる。また感染後の様子が派手であることから興味本位で感染した人もいた模様。

YJSNPIウイルスはどのように撒かれていたか

プロファイルをダウンロードさせるページをそれらしい作りにしていただけでなく、ここへ誘導するために複数の方法がとられていた模様。Twitterでも「オワリィ。知恵袋とYoutubeでまた地道に広めるかぁ」といった投稿がされている。

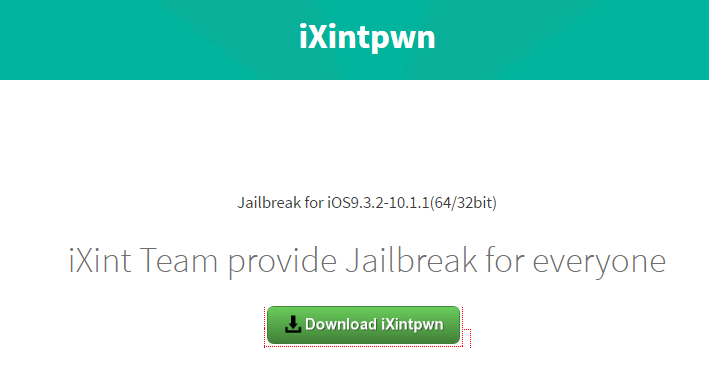

YJSNPIウイルス(プロファイル)の配布元

それらしい見栄えで作成されたサイトで、ダウンロードを押すとプロファイルが端末にダウンロードされたと見られる。

リンク先はGoogle Driveとなっているが、既に消されているためか404と表示される。

知恵袋での拡散

Yahoo!Japanの知恵袋でこのウイルスに関する情報が多数投稿されている。被害を受けたために支援を求める書き込みだけでなく、プロファイルを撒いているサイトへ「iOSの脱獄が出来る」等と誘導する書き込みも見られる。愉快犯的に第三者がこのサイトのURLを紹介する書き込みもあったようだ。

プロファイル配布サイトへ誘導している事例

上記のサイトに行きDownload iXintpwnを押します。適当にインストールを進めると再起動を求められるので再起動してください。再起動後ホーム画面にCydiaがあるはずです

https://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q12166371457

ここのサイトからiGGがインストールできます。下の青いボタンを押してインストールを何度か押してください。あとは他のサイトに書いてある方法と同じのが使えます。

https://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q14171192659

このサイトでXmodGamesの下にある青いボタンを押してください。

https://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q11171497771

しばらく待つとインストール画面が表示されますから進めてください。

混雑していてインストール画面が出るまで結構かかります。あと時間帯を変えてみると早く終わるかも

はい可能です。このサイトから

https://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q11171757171

:

iggのほうの下の青いボタンを押して読み込みが終わるまで待ってください(1~2分程度読み込みに時間がかかります)

そしてインストール画面が出たらインストールを何回か押します。そうするとインストールできます

また知恵袋上で作成者とやり取りをしているように見受けられる投稿も確認した。

作成者がYJSNPIウイルスの作成方法や削除ツールを公開?

作成手順としてYJSNPIウイルスのプロファイルの作成方法が紹介されている。またこれの作成代行を有償にて受け付けるといった記述もあった。

また、リンク先は既に消されているため詳細は不明だが、「めんどくさいので削除パッチを永久公開することにしました。」と削除ツールを公開していたと見られる痕跡も確認した。プロファイルをインストールしてしまった人に対して「おめでとうございます」等と都度関与していたとみられることから復旧手段の問い合わせも複数受けていたのではないかと見られる。

YJSNPIウイルスは何のために作成したのか

作成者へインタビューしたという記事が公開されいてる。

作成した目的について問われたところ、次のように回答していた。

僕: なぜiXintpwnを作成したのかまずはお聞かせ願えますでしょうか。

https://otya.me/tech/iphone/ixintpwn-notice/

Y氏: なんの知識も持たずに脱獄しようとしている方がどのくらい引っかかるのか興味があり、また脱獄して調子に乗っている、チートばかりするようなダメなお子さんがうざったかったからです

付録

iXintLocker (ランサムウェア)

| Files | SHA-256 |

|---|---|

| ransomware.zip | 1de430b9e2a508381f3f0e0b0681e97f1203de08eab32d0168ef52e28092954e |

| random.bat | b946a22702fd87891503c28e0d6272f2138fec41ef4f37c5a14aaf0eea378db4 |

| randsom.bat | 0e237bc8bc978e2d5ce4da2dfc9e4f9ed834fb4274af76d2756987f2f4a4605b |

| ransom - コピー.bat | 118d745d5331b84d998a687f7f9cc81b3fc1f3d2fcbe7c11aeb044b6bedf5b77 |

| alert.hta | bc87fae9271603ce18d57ded0aac5f6657eaf6b0a8068e2bbf38e811e42e715a |

アドウェア作成ソフト

| Files | SHA-256 |

|---|---|

| adware.zip | 5d4ae4bf1cefbcf2bc437876382fd5a0be056fad3170dde61f7ae239654b9fe6 |

| install.bat | 5c6d4a8646be65983d2067aefcbabe1e72c27f201068b653c38743fa518ffa3d |

| 作り方.txt | 18f31bf6c66f5948fd25ccd53d3622c91a02052e9d63ac0b3a16d36526875ef5 |

| ad.hta | 9f2f81bf4ca6b46708ddc0f92acee93cf798c5fcc4b471401899cf30be1baee4 |

更新履歴

- 2017年6月11日 PM 新規作成

*1:中3が身代金ウイルス 全国初、作成の疑いで逮捕,日本経済新聞,2017年6月5日夕刊

*2:身代金ウイルス中3逮捕 作成容疑全国初,読売新聞,2017年6月5日夕刊

*3:中3、身代金ウイルス作成容疑,朝日新聞,2017年6月5日夕刊

*4:「ダウンロードは100件」身代金ウイルス作成 容疑の中3供述,2017年6月6日朝刊

*5:中3、ウイルス作成「独学」身代金要求型「3日で」容疑供述,朝日新聞,2017年6月6日朝刊

*6:ランサムウェア 中3「独学、3日間で」「有名になりたくて」作成容疑,毎日新聞,2017年6月6日朝刊

*7:「3日でウイルス作成」逮捕の中3 無料ソフト使用,日本経済新聞,2017年6月6日朝刊