インターネットを通じて犯行予告を行ったとして、吹田市、津市でそれぞれ男性が逮捕(吹田市男性はその後起訴)されました。しかし、その後の調査によって犯行予告を行ったとされるPCがウイルスに感染していたことが明らかとなり、逮捕された男性のPCを踏み台とした(なりすましによる)第三者の犯行による疑いが出たため、男性二人は釈放されていた事実が明らかとなりました。また、その後福岡市男性も同じウイルスが確認されたことにより釈放されています。さらに10月15日、真犯人と自称する人間から犯行声明とされるメールがTBSラジオに送られていたことが明らかとなり、6月の横浜市の犯行予告も自分が行ったことを認める内容が記載されていました。ここでは報道された情報を元に、それぞれの事件、及びウイルスについてまとめてみます。

なお、下記内容を鵜呑みにせず、ソースは各自にてご確認ください。

2013年2月10日に、この件の被疑者とされる東京都男性が合同捜査本部により逮捕されました。報道情報を元にした概要は下記にてまとめています。

なりすまし(遠隔操作)ウイルスによる犯行予告事件、逮捕関連の情報をまとめてみた。 - piyolog

1.逮捕・起訴された男性

(1) 吹田市男性

JALの爆破予告と大阪市のHPの掲示板に殺人予告を行ったとして、吹田市の男性が逮捕、起訴されました。その後、ウイルスを通じた第三者による犯行の可能性が出たため、大阪地検が勾留取消を申請し、吹田市男性は釈放されています。

(2) 津市男性

任天堂本社と伊勢神宮へ破壊予告を2ちゃんねるに書込みしたとして、津市の男性が逮捕されました。その後、ウイルスを通じた第三者による犯行の可能性が出たため、津地検が処分保留とし、津市男性は釈放されています。

2.犯行声明から関与が認められた犯行予告

犯行声明で関与が記載された犯行予告事件は下記13件です。

| 発生日 | 犯行予告対象 | 遠隔操作対象 | 予告先 | 遠隔操作手段 | 捜査担当 | |

| 1 | 6月29日 15時15分 |

横浜市 | 杉並区男性 | メールフォーム | CSRF | 神奈川県警保土ヶ谷署 |

| 2 | 7月29日 21時45分 |

大阪市 | 吹田市男性 | メールフォーム | ウイルス | 大阪府警捜査1課 |

| 3 | 7月29日 | 首相官邸 | 吹田市男性 | メールフォーム? | ウイルス | 届け出無し |

| 4 | 8月1日 13時25分 |

日本航空 | 吹田市男性 | メールフォーム | ウイルス | 警視庁捜査1課 |

| 5 | 8月9日 10時41分 |

コミックマーケット | 自動車部品会社 | 2ちゃんねる | ウイルス | 不明 |

| 6 | 8月9日 10時59分 |

天皇 | 自動車部品会社 | 2ちゃんねる | ウイルス | 不明 |

| 7 | 8月27日 17時頃 |

お茶の水女子大付属幼稚園 | 福岡市男性 | メール | ウイルス | 警視庁捜査1課 |

| 8 | 8月27日 | 芦田愛菜 | 福岡市男性 | メール | ウイルス | 警視庁捜査1課 |

| 9 | 8月27日 | 学習院初等科 | 福岡市男性 | メール | ウイルス | 届け出無し |

| 10 | 8月27日 | 部落解放同盟 | 福岡市男性 | メール | ウイルス | 届け出無し |

| 11 | 8月29日 20時21分 |

AKB48 | 神奈川県男性 | 2ちゃんねる | ウイルス? | 警視庁東京湾岸署 |

| 12 | 9月10日 15時34分 |

伊勢神宮 | 津市男性 | 2ちゃんねる | ウイルス | 三重県警伊勢署 |

| 13 | 9月10日 16時10分 |

任天堂 | 津市男性 | 2ちゃんねる | ウイルス | 三重県警 |

| - | 9月10日 15時25分 |

ドコモショップ | 津市男性 | 2ちゃんねる | ウイルス? | 不明 |

ドコモショップ襲撃予告については犯行声明では未公表。警察の捜査により同一人物による関連が疑われる犯行予告である。*11

(3) 皇居ランナー大量殺人予告

(5) コミックマーケット大量殺人予告

- 発生日 2012年8月9日 10時41分から合計5回

- 捜査担当 警視庁捜査1課

- 遠隔操作手法 ウイルス

- 犯行予告概要

- 合計5回にわたり、2ちゃんねるへコミックマーケットで大量殺人をする犯行予告が行われた。

(6) 天皇陛下殺害予告

- 発生日 2012年8月9日 10時59分

- 捜査担当 不明

- 遠隔操作手法 ウイルス

- 犯行予告概要

- 2ちゃんねるへ天皇陛下を殺害する犯行予告が行われた。

(7) お茶の水女子大付属幼稚園襲撃予告

(8) 芸能プロダクション脅迫

(9) 学習院初等科襲撃予告

(11) AKB48握手会襲撃予告

- 発生日 2012年8月29日 20時21分

- 捜査担当 警視庁東京湾岸署

- 遠隔操作手法 ウイルス?

- 犯行予告概要

- 2ちゃんねるへ9月2日に開催されるAKB48の握手会を襲撃する予告が書き込まれた。

- 警視庁の要請により当該書込みは削除された。

- 後の捜査により神奈川県男性のPCから書き込みが送信されていたことが判明した。*19

- ただし、真犯人からの犯行声明には当該書込みは福岡市男性のPCを通じて書き込んだものとなっている。

(12) 伊勢神宮破壊予告

(14) ドコモショップ襲撃予告

- 発生日 2012年9月10日 15時25分頃

- 捜査担当 警視庁合同捜査本部?

- 遠隔操作手法 ウイルスと推定される

- 犯行予告概要

- その他

3.真犯人とされる人物より送られたメール

2012年10月9、10日に真犯人と称する犯行声明の様なメールが届いていたことが判明しました。また2012年11月13日に再度真犯人と称する人物からメールが送付されました。

(1) 犯行声明に関する情報

(2) 犯行声明の内容

- タイトル「【遠隔操作事件】私が真犯人です」

- 本文

- 犯人しか知り得ない事実「秘密の暴露」が多く含まれている。

- 13件の犯行予告への関与を認める記載がある。

- 横浜市への犯行予告はウイルス以外の方法で行った。

- 世間を騒がすことが目的ではなく、警察・検察をはめてやりたかった、醜態をさらさせたかったことが動機。

- ある程度のタイミングで誰かにこの告白を送って、捕まった人たちを助けるつもりだった。

- 三重県の時だけはあえてウイルスを削除しなかった。仕掛けたウイルスを見つけられるかどうか、犯人扱いのままとするのか釈放するか、警察がどう出るかを試す意図があった。

- ウイルスに関する情報。iesys.exeが実行ファイルであることや一から開発を行ったものであること、遠隔操作の作業手順を記載したWebサイトアドレスが記載。

- 警察・検察へ、遊んでくれてありがとう。また遊びましょうね。

- TBS宛には欧州のサーバーから送信されていた。*23

- 犯行声明掲載先

- なりすましウイルス犯行予告犯がTBS&弁護士に送ったメール全文 - satoru.netの自由帳 (報道情報で流された映像等から犯行声明(一部)を文字お越し)

- 遠隔操作事件・真犯人と称する者からのメール全文 - 弁護士 落合洋司 (東京弁護士会) の 「日々是好日」 (犯行声明を受け取った弁護士)

(3) 2012年11月13日に送付されたメール

真犯人と称する人物から「ミスをした。自殺をする。」といった内容のメールが6名へ送付されました。

- 送付対象者

- メール情報

- 送付日:2012年11月13日 23時54分

- メールアドレス:onigoroshijuzo@yahoo.co.jp

- メールタイトル:真犯人です。

- メールの特徴

- メール全文、メールヘッダ掲載先

4.時系列別の整理

- 2012年6月29日

- 2012年7月1日

- 神奈川県警が威力業務妨害容疑で杉並区男性を逮捕。

- 2012年7月8日

- 杉並区男性が横浜家庭裁判所に送検される。

- 2012年7月中旬

- 大阪市男性がPCを購入。

- 2012年7月27日

- 真犯人がタイマーソフトを偽装したウイルスの配布先URLを2ちゃんねるへ書き込みしたと思われる。

- 2012年7月27日〜29日

- 2012年7月29日

- 2012年7月30日

- 大阪市が府警へ犯行予告の書込みについて相談。

- 2012年8月1日

- 2012年8月2日

- 2012年8月9日

- 2012年8月15日

- 2012年8月24日

- 2012年8月26日

- 2012年8月27日

- 2012年8月28日

- 2012年8月29日

- 2012年9月1日

- 警視庁が威力業務妨害容疑で福岡市男性を逮捕。

- 2012年9月10日

- 2012年9月14日

- 2012年9月18日頃

- 2012年9月半ば

- 2012年9月21日

- 2012年9月27日

- 福岡市男性のPCがウイルスに感染していたことが判明。

- 東京地検が処分保留として福岡市男性を釈放。

- 2012年10月上旬

- 2012年10月7日までに

- 2012年10月10日

- 2012年10月11日までに

- 2012年10月12日

- 2012年10月15日

- 2012年10月16日

- 2012年10月17日

- 杉並区男性に再聴取。*38

- 2012年10月18日

- 2012年10月19日

- 2012年10月20日

- 2012年10月21日

- 2012年10月23日

- 2012年10月26日

- 2012年10月30日

- 杉並区男性の保護観察処分の取り消しが決定。

- 2012年11月9日

- 2012年11月12日

- 2012年11月13日

- 真犯人と名乗る人物から再びメールが届く。自殺を示唆させる内容が記載されていたり、写真が添付。*49

5.判明しているウィルスの状況

(1) 報道・報告されているウイルスの概要

(2) 確認されている検体

- 検体(1)Virustotalスキャンログ

- 検体(2)Virustotalスキャンログ

- ドロッパーVirustotalスキャンログ

(3) 感染対象OS(現在サポート対象OSのみ記載、恐らくSP、R2関係ないと思われます。)

(4) アンチウィルスベンダにより分析された実行コマンド

- スクリーンショットの取得

- ファイルのダウンロード

- ファイルをへアップロード*53

- ファイルおよびフォルダの列挙

- ファイルの実行

- デフォルトのインターネットブラウザの取得

- 隠しブラウザで特定のURLを操作および開く

- ユーザのキー入力操作情報およびマウスの操作の記録*54

- 自身のアップデート*55

- 環境設定ファイルの更新

- 利用した掲示板のスレッドの更新

- コンピュータを一定の時間スリープする

- コンピュータから自身を削除する*56

- したらば掲示板「http://jbbs.livedoor.jp/read.cgi/掲示板のカテゴリ/BBSのID/スレッドのID/」にアクセスし、コマンドを受信する。

- コマンドはBASE64でエンコードされ、かつAESで暗号化されている。

- 吹田市、津市、福岡市の男性PCからは「iesys.exe」というファイル名でウィルスが確認されている。*57

- 海外のサーバーを経由して第三者が遠隔操作可能。

- 日本で過去検知されたことがない。*58

- PCの使用地域を確認することが出来る。*59

- 今夏以降、イギリス等欧州を中心に確認されている*60という話であるが、トレンドマイクロの解析結果では「新種のバックドア型不正プログラム」と分析されている。*61

- C#で実装されている。また一部コードに日本語(「saltは必ず8バイト以上」)が記載されており、日本語に精通した人物である可能性が高い。また当該コードは日本語のサイトを参考に実装している。*62

- 現在2つのバージョンが確認されている。バージョン番号は2.23、2.35で、連続していないため別のバージョンが存在する可能性もある。

(5) 発見の経緯

- 大阪府警は複数のアンチウィルスソフトでスキャンを行ったが、ウイルスは発見できなかった。

- 三重県警の捜査から押収したPCがウイルスに感染していたことが判明。

- 大阪府警は三重県警の情報を受け、ファイル復元後、再度ファイルの検索をしたところ同名のファイル「iesys.exe」を発見した。

- 吹田市男性のPCからウイルスは既に削除されていた。*63

- 大阪市、津市、福岡市それぞれで確認されたウイルスはファイル名が同じ。さらにソフトウェア自体は酷似しているが、ファイルサイズは異なる。*64

- 大阪府警では既にウイルスの復元・解析を完了。

- 吹田市、津市の男性二人の共通点として、インターネット上から無料ソフトをダウンロードしていた。*65

- 津市男性がインターネットからソフトウェアをインストールした際、動作が急に重くなり、1時間で使用を停止した。吹田市男性では動作が重くなる症状は見られなかった。*66

(6) 感染原因となった可能性のある無料ソフト

- 吹田市、津市でそれぞれダウンロードされたソフトは異なり、同一ものは確認されていない。*67

- 吹田市男性のPCで確認されたもの

- 2ちゃんねるに張られていたリンクからダウンロードした。*68

- タイマー機能を持つソフト等複数確認*69

- 2ちゃんねるに書込みがあったタイマーソフト

以下経過

2012/07/26 19:01 英単語覚えたいので時間計測ソフトがないか書込み

2012/07/27 13:21 Torを使ってレス代行依頼

2012/07/27 14:05 スレに代行書込み

- 津市男性のPCで確認されたもの

- 写真解析ソフト(ネット上の写真から撮影日時、場所、カメラ機種等の情報を読み取る)*70

- 2ちゃんねるに書込みがあったExif情報編集ツール

以下経過

2012/09/09 04:43 exif情報を変更するソフトがないか書込み

2012/09/10 14:29 Torを使ってレス代行依頼

2012/09/10 14:43 スレに代行書込み

2012/09/10 17:17 削除されていたとの書込み

- その他2ちゃんねるに書き込みのあった不審なログ2件

- クリップボード監視ソフト

以下経過

2012/08/24 00:39 クリップボード監視ソフトがないか書込み

2012/08/24 19:05 Torを使ってレス代行依頼

2012/08/24 19:36 スレに代行書込み - テキストエディタ

2012/08/28 03:05 希望するテキスト整形が出来るエディタがないか書込み

2012/08/28 15:06 ツールを作ってみたと書込み

2012/08/28 16:26 Torを使ってレス代行依頼

2012/08/28 18:56 スレに代行書込み

- クリップボード監視ソフト

6 犯行手口

(1) CSRFを使った犯行手口(横浜市の事例)

真犯人と称する人物により明らかとなった横浜市への犯行予告の手口について、イメージにしたものが次の図です。

真犯人が犯行声明で認めた事件は全部で13件とされていますが、その内横浜市だけは真犯人が「javascriptのクロスサイトリクエストフォージェリを仕掛けて掲示板に張ったURLをたまたま踏んだだけです。」として、遠隔操作ウイルスではない方法を使って犯行予告を行ったことを明らかにしています。

このクロスサイトリクエストフォージェリ(CSRF)は攻撃者が用意した「罠のサイトを閲覧しただけで、利用者のブラウザから勝手に「重要な処理」を実行させられる」脆弱性です。*71

報道*72から2ちゃんねるの次の書込みを通じて杉並区男性が罠サイトであることを気づかずにリンクをクリックしてしまったと考えられます。リンクは短縮URLサービスを使って生成されたものであり、一見してどのようなサイトへ飛ぶのかは分かりません。この短縮URLを展開すると海外ホスティングサービスのURLを指していることが分かります。既にホスティングサービス上の罠サイトは存在せず、URLへアクセスしても2012年10月17日現在何も起こりません。(ただしこのURLを使って罠サイトを再稼働させることも考えられるため、不用意にアクセスすることは控えてください。)罠サイト自体は既に存在しないことから犯行声明を踏まえた推測となりますが、罠サイトを気づかずに閲覧してしまった杉並区男性は、そのままCSRF攻撃を行うスクリプトが実行され、勝手に横浜市へ襲撃予告が送信されたと考えられます。

ただし、杉並区男性のPCがReferer(送信元のURL)を送信しない設定にしていたり、または罠サイト側でRefererが消されていたりしない限りは、襲撃予告が横浜市サイトから送られたのではないことに気づけたのではと考えます。何故横浜市、警察ともにこのなりすましを見逃してしまったのか、この原因は明らかにされていません。

(2) なりすまし(遠隔操作)ウイルスを使った犯行手口(大阪市の事例)

これまで報道・報告されてきた情報を元にJAL、大阪市へ行われた犯行予告がどのようにして行われたかイメージにしたものが次の図です。

真犯人とされる人物は用意周到にこの犯行を行ったと考えられ、2ちゃんねる、およびコマンドの送信に利用したしたらば掲示板へは匿名化技術であるTorを使って書き込みが行われたと考えられています。従って発信元を特定するにはTorによってリレーされた通信記録をたどる必要がありますが、通信経路となっているリレーノードではTor自体を改造をしたり、パケットキャプチャ等の別の記録手段を行っていない限り、Torにはどこからどこへ通信が行われたかの中継ログを残す機能はありません。さらに中継として利用されたノード全てでログが残っていない限り、発信元の特定には至りません。捜査権の及ばない海外のサーバーを経由している等の複合的要因も含め、発信元を特定する捜査は今後難航することが予想されます。

また2009年以降、2ちゃんねるの多くの掲示板ではTorを使った書き込みが禁止されており、これを回避するため、海外からの書込みでも制限がないシベリア板のレス代行スレに依頼を行ったと考えられます。ターゲットとなった掲示板はソフトウェア板のソフトウェアを探している人が集まるスレッドで、紹介されたツールを実行する人が集まりやすい傾向にあります。ここをターゲットとしたのは適当と言えます。

つまり、2ちゃんねるにある程度詳しく、抜け道ともいえる匿名化をする方法を考え出す知識を持つ人間による犯行と考えられます。

また、殺人予告という派手なパフォーマンスを行っている反面、冷静に足跡を残さない行動も見られ、Dropboxや大阪市男性に感染させたウイルス、その閲覧・送信履歴を全て削除しています。

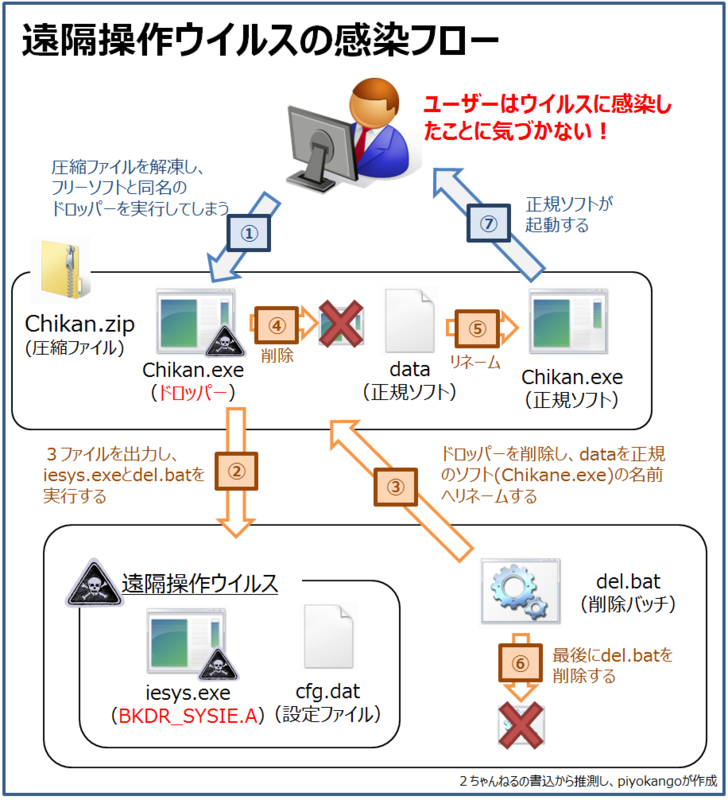

(3) 遠隔操作ウイルスにどのようにして感染したのかを推測

今回逮捕された男性は、情報処理の技術者であったり、PCの操作に詳しいなど一般よりも技術力のある点が報じられていました。そのため、そう簡単にはウイルスを実行(感染)させることは難しく、とは言いつつも「フリーソフトをダウンロードしたことが原因である」と話されていたことから、どのような方法でウイルスを実行させたのかに注目していました。

10/12 13時頃、この件に関して書込みが行われている2ちゃんねるのスレッドに今回のウイルスを所有している人物が現れ、いくつか興味深い情報が書き込まれました。ZIP等の圧縮ファイル形式で配布されていることはタイマーソフトの事例からわかっておりましたが、今回はその圧縮ファイルにどのようなファイルが含まれていたかが報告されていました。なお、所有していた検体はVirustotalのレポートに残っていた名前から8月28日にアップロードされていたテキストエディタを装ったものと推測されます。

圧縮ファイルにはアプリケーション(Chikan.exe)とデータファイル(data)の2つのファイルが含まれています。2つのファイルの動作検証に関する書込み、及びファイルハッシュについても書込みがあり、これら情報からアプリケーションがドロッパー(ウイルス本体を出力する役割)であり、データファイルとされていたものが本来のアプリケーション、つまりChikan.exeではないかと考えられます。

さらにドロッパーが出力するファイルは3つ確認されており、内2つは遠隔操作ウイルスに関連するファイル(iesys.exe、cfg.dat)、もう1つは削除バッチ(del.bat)と考えられます。

削除バッチの中身も報告されており、処理の流れはドロッパーの削除やリネーム等至極簡単ではありますが、ユーザーからはドロッパーを実行しても、最終的に正規のソフトが起動するため、感染した事実に気づくことなく遠隔操作の支配下に置くというものです。

下記にこれら推測を元に感染フローのイメージを起こしました。その後、概ね動作が合っているとの書込みがあります。

追記:2012年10月23日、シマンテックがドロッパーに関するレポートをBlogで公開しました。*73ドロッパーの作成日付が上記で紹介したChikan.exeのVirustotalのコンパイル日付と一致することから、レポートで記載されているドロッパーはこの検体を指しているものと考えられます。またこの検体から出力されるiesys.exeは2.35というバージョンであることがBlogで報告されており、これは既出の8月6日作成のものと思われます。

更新履歴

- 2012/10/08-14 AM 新規公開後、随時更新

- 2012/10/15 PM 犯行声明を受けて報道情報を反映

- 2012/10/17 AM 犯行声明を受けて報道情報続報を反映

- 2012/10/17 PM 横浜市のCSRFを用いた手口、若干の捕捉情報追加。時系列情報更新。

- 2012/10/17 PM malaさんのご意見を受けて一部修正

- 2012/10/18 AM malaさんからの再度のご意見、北河さんからのご意見を受けて一部修正

- 2012/10/18 PM 警察庁長官記者会見等の最新情報を反映。

- 2012/10/20 AM 最新情報を反映

- 2012/10/20 PM 最新情報を反映

- 2012/10/21 PM 最新情報を反映

- 2012/10/23 PM 最新情報を反映

- 2012/10/30 PM 最新情報を反映

- 2012/11/10 PM 最新情報を反映

- 2012/11/14 PM 最新情報を反映

- 2013/02/13 PM 男性逮捕の記事へのリンクを追加。

- 2013/05/08 PM ドコモショップ襲撃予告の件を追加。

- 2013/05/14 PM AKB48への襲撃予告が神奈川県男性PCから行われていたことを反映。

*1:“遠隔操作” 大阪で男性の起訴取り消し,NHK,2012/10/20アクセス:魚拓

*2:大阪府警、アニメ演出家に謝罪…PC遠隔操作事件,スポーツ報知,2012/10/21アクセス:魚拓

*3:遠隔操作で大阪地検起訴取り消し 三重県警は謝罪 誤認逮捕認める,日経新聞,2012/10/20アクセス:魚拓

*4:悠仁さまの幼稚園に脅迫メール 福岡市の男逮捕,J-CAST,2012/10/10アクセス:魚拓

*5:釈放男性、検察には否認=警察では全面自供−幼稚園脅迫メール・東京地検,時事通信,2012/10/13アクセス:魚拓

*6:PC遠隔操作で誤認逮捕、警視庁も認め男性に謝罪,日経新聞,2012/10/21アクセス:魚拓

*7:ネット殺人予告:PC遠隔操作 県警、捜査を検証 「小学校襲撃」メール、関与認める /神奈川,毎日新聞,2012/10/17アクセス:魚拓

*8:パソコン遠隔操作、誤認逮捕認め少年らに謝罪 神奈川県警と横浜地検,日経新聞,2012/10/20アクセス:魚拓

*9:神奈川県警と横浜地検、誤認逮捕認め謝罪,TBS,2012/10/20アクセス:魚拓

*10:大学生の保護観察処分取り消し,NHK,2012/10/30アクセス:魚拓

*11:**被告4度目逮捕…伊勢神宮爆破予告など疑い,読売新聞,2013/05/08アクセス:魚拓

*12:PC遠隔操作:警視庁と神奈川県警、ウイルス検査せず,毎日新聞,2012/10/20 アクセス:魚拓

*13:真犯人、重大事件への「共感」浮かぶ 警察・検察を妖怪に見立てる?,産経新聞,2012/10/30アクセス:魚拓

*14:予告メール、海外サーバー経由か,共同通信,2012/10/08アクセス:魚拓

*15:PC乗っ取り犯罪予告か 遠隔操作ウイルス感染,読売新聞,2012/10/09アクセス:魚拓

*16:悠仁さまを「襲撃」 脅迫メールを送った28歳男逮捕 警視庁,産経新聞,2012/10/10アクセス:魚拓

*17:サイト閲覧も遠隔操作か 芦田さん襲撃予告の直前,共同通信,2012/10/18アクセス:魚拓

*18:学習院に愛子さま襲撃予告メール…PC遠隔操作,スポート報知,2012/10/17アクセス:魚拓

*19:記録媒体に「完全犯罪したかった」 ネットにも痕跡 逮捕から2週間,MSN産経,2013/05/14アクセス:魚拓

*20:海外サーバー経由し操作か?大阪府警、接続ルートを捜査,スポニチ,2012/10/08アクセス:魚拓

*21:犯行声明のメアド判明『onigoroshijuzo@yahoo.co.jp』 - satoru.netの自由帳,2012/10/17アクセス

*22:弁護士にも犯行認めるメール,NHK,2012/10/15アクセス:魚拓

*23:PC遠隔操作:犯行声明、欧州サーバーから,毎日新聞,2012/10/17アクセス:魚拓

*24:PC遠隔操作:匿名化ソフト使用 「自殺予告」メール,毎日新聞,2012/11/14アクセス:魚拓

*25:PC遠隔操作:位置情報を改変か…自殺示唆メール,毎日新聞,2012/11/14アクセス:魚拓

*26:遠隔操作PC ネット掲示板の用語 ウイルス 犯行予告でも使用,東京新聞,2012/10/14アクセス:魚拓

*27:ネット掲示板経由で感染 誤認逮捕4人のPC乗っ取り,朝日新聞,2012/10/20アクセス:魚拓

*28:PC遠隔操作:三重の感染ウイルス発見は大阪府警,毎日新聞,2012/10/14アクセス:魚拓

*29:警察庁に自民総裁脅すメール 遠隔操作を示唆,日経新聞,2012/10/13アクセス:魚拓

*30:遠隔操作の可能性 十分考慮し捜査を,NHK,2012/10/08アクセス:魚拓

*31:注意喚起:不正プログラムを使用した遠隔操作によるなりすまし犯行予告事件に関する注意喚起,トレンドマイクロ,2012/10/10アクセス:魚拓

*32:“遠隔操作”捜査、対策ソフト使用を指示,TBS,2012/10/11アクセス:魚拓

*33:PC遠隔操作、TBSに“犯行声明メール”,TBS,2012/10/15アクセス:魚拓

*34:IPアドレスで容疑者特定 全国に報告指示,NHK,2012/10/11アクセス:魚拓

*35:遠隔操作ウイルスの被害に遭わないために!,警察庁,2012/10/13アクセス(PDF)

*36:民放へのメール 計6件への関与認める,NHK、2012/10/15アクセス:魚拓

*37:“遠隔操作”警察庁で捜査会議,NHK,2012/10/17アクセス:魚拓

*38:警察庁長官“誤認逮捕の可能性”謝罪検討,TBS,2012/10/18アクセス:魚拓

*39:警察庁長官「逮捕者におわびも」 パソコン乗っ取り 誤認逮捕が確定の場合,日経新聞,2012/10/18アクセス:魚拓

*40:遠隔操作ウイルス 合同捜査本部設置へ,NHK,2012/10/20アクセス:魚拓

*41:福岡と三重の男性を不起訴に パソコン遠隔操作事件で地検,日経新聞,2012/10/23アクセス:魚拓

*42:遠隔操作事件 三重の男性が不起訴,NHK,2012/10/23アクセス:魚拓

*43:誤認逮捕で少年の「無罪」要請 横浜地検、異例の手続き,中国新聞,2012/10/23アクセス:魚拓

*44:警視庁、民間技術者らと捜査協力 パソコン遠隔操作事件受け,日経新聞,2012/10/23アクセス:魚拓

*45:PC遠隔操作、2ちゃんねるに開示要請 捜査本部,日経新聞,2012/10/30アクセス:魚拓

*46:遠隔操作で誤認逮捕 地検が男性に謝罪,2012/11/10アクセス:魚拓

*47:誤認逮捕の4人に補償金支払いの手続き,NHK,2012/11/10アクセス:魚拓

*48:遠隔操作事件 発信元特定へ米へ捜査員,NHK,2012/11/14アクセス:魚拓

*49:真犯人?から「自殺します」…遠隔操作PC,読売新聞,2012/11/14アクセス:魚拓

*50:BKDR_SYSIE.A,トレンドマイクロ,2012/10/10アクセス

*51:Backdoor.Rabasheeta,シマンテック,2012/10/11アクセス

*52:Virus Profile: BackDoor-FIT,McAfee,2012/10/12アクセス

*54:ウイルス使いキー入力盗み見、犯罪予告に反映か,読売新聞,2012/10/08アクセス:魚拓

*55:感染のウイルス 検知難しい仕組みか,NHK,2012/10/08アクセス:魚拓

*56:「大人数を動員して大騒ぎ…立件するしかない空気に」,産経新聞,2012/10/08アクセス:魚拓

*57:大阪の「殺人予告」に実名記載 ウイルスのファイル名判明,中国新聞,2012/10/10アクセス:魚拓

*58:PC乗っ取りウイルスは新種、不特定多数狙う?,読売新聞,2012/10/09アクセス:魚拓

*59:入力内容の監視や送信も可能 男性2人のウイルス,共同通信,2012/10/08アクセス:魚拓

*60:PC遠隔操作ウイルス、欧州の新種,読売新聞,2012/10/08アクセス:魚拓

*61:遠隔操作により犯罪予告を行うバックドア型不正プログラム「BKDR_SYSIE.A」,トレンドマイクロ,2012/10/10アクセス

*62:犯行予告に使われたマルウェア、国内メディアは「遠隔操作ウイルス」と命名,シマンテック,2012/10/11アクセス:魚拓

*63:HPに殺人予告、第三者が遠隔操作か…男性釈放,読売新聞,2012/10/08アクセス:魚拓

*64:別ソフト通じ取り込みか 不正プログラム,2012/10/09アクセス:魚拓

*65:釈放の2人 同じソフトをダウンロード,NHK,2012/10/08アクセス:魚拓

*66:PC遠隔操作:ウイルス容量異なる 三重では動作異常,毎日新聞,2012/10/08アクセス:魚拓

*67:無料ソフトで感染か パソコン乗っ取り事件,日経新聞,201210/09アクセス:魚拓

*68:「2ちゃん」経由でウイルス感染か…遠隔操作,読売新聞,2012/10/10アクセス:魚拓

*69:ネット上のソフトが感染源か PC遠隔操作のウイルス,朝日新聞,2012/10/08アクセス:魚拓

*70:PC遠隔操作 無料ソフトにウイルス,東京新聞,2012/10/09アクセス:魚拓

*71:体系的に学ぶ 安全なWebアプリケーションの作り方,徳丸浩,P141

*72:PC遠隔操作、誘導工作の詳細明らかに,TBS,2012/10/17アクセス:魚拓

*73:Rabasheeta ドロッパーの詳細,シマンテック,2012/10/23アクセス:魚拓